Buhti: 既存のペイロードを転用した新たなランサムウェア攻撃

攻撃者は、流出したLockBitおよびBabukランサムウェアの亜種のペイロードを再利用、そこには独自のカスタム搾取ツールが追加されている

Buhtiと自称する比較的新しいランサムウェア攻撃では、独自のペイロードの開発を避け、代わりに流出したLockBitおよびBabukランサムウェアのファミリーの亜種を利用してWindowsおよびLinuxシステムを攻撃しているようです。

このグループは独自のランサムウェアを開発していませんが、独自に開発したと思われる情報窃盗ツールを使用しています。このツールは、特定のファイルタイプを検索してアーカイブするように設計されています。

2023年2月に初めて世間の注目を集めたBuhtiは、最初はLinuxコンピュータを攻撃していると報告されていました。しかし、シマンテックの脅威調査チームは、侵害されたネットワーク上のWindowsコンピュータを攻撃しようとする試みも発見しています。

このグループは、最近公開された脆弱性をすばやく悪用するようで、最近の攻撃では、最近パッチが適用されたPaperCutの脆弱性を悪用するものがありました。Buhtiは既知のサイバー犯罪グループとのつながりがないため、シマンテックではそのオペレーターにBlacktailという名前を付けました。

LockBitの再利用

最近のBuhti攻撃では、攻撃者は標的のネットワーク上のWindowsコンピュータに対してランサムウェアのペイロードを展開しようとしました。このペイロードを分析したところ、流出したLockBit 3.0(別名LockBit Black)ランサムウェアの最小限の修正版であることが判明しました。

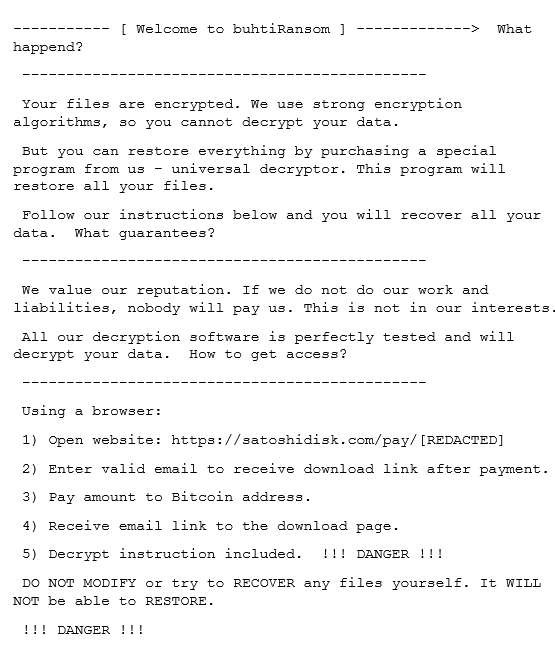

暗号化されたファイルには.buthiという拡張子が付加されています。身代金要求メッセージを図1に示します。

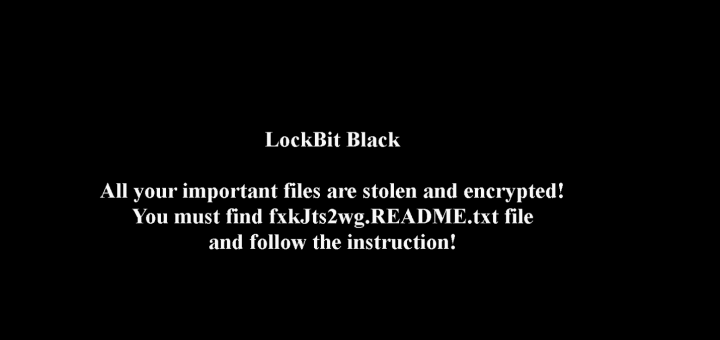

このランサムウェアには、LockBitの名前を冠した.bmpファイル(図2)をドロップしてWindowsの壁紙にする機能が含まれていますが、その機能は攻撃者によって無効にされていました。

このランサムウェアには、感染したコンピュータのシステム情報をコマンドアンドコントロール(C&C)サーバーに送信する機能もありますが、この機能も無効にされており、C&Cサーバーは指定されていません。

LockBit 3.0は、LockBitランサムウェアのオペレーターであるサイバー犯罪グループSyrphid(別名Bitwise Spider)のために開発されました。このランサムウェアのビルダーは、不満を抱いた開発者が2022年9月に流出させたとされています。

Babukの転用

BuhtiはGolangで書かれたペイロードを使ってLinuxマシンを攻撃したことで世間の注目を集めましたが、シマンテックが複数のLinux用ペイロードを分析した結果、それらはすべて流出したBabukランサムウェアの亜種であることが判明しました。

Babukは、Linux用ペイロードを使ってESXiシステムを攻撃した最初のランサムウェアアクターの1つでした。Babukのソースコードは2021年に流出し、それ以来、複数のランサムウェア攻撃で採用され再利用されています。

Linux用の亜種がドロップした身代金要求メッセージにおいて、支払い先のアドレス以外はWindows用ペイロードのメッセージと同じでした。

搾取ツール

Blacktailは、少なくとも1つのカスタムマルウェア、データ搾取ツール(SHA256: 9f0c35cc7aab2984d88490afdb515418306146ca72f49edbfbd85244e63cfabd)を使用しているようです。

Golangで書かれたこのツールは、次の形式のファイルを盗み出すように設計されています: .pdf、.php、.png、.ppt、.psd、.rar、.raw、.rtf、.sql、.svg、.swf、.tar、.txt、.wav、.wma、.wmv、.xls、.xml、.yml、.zip、.aiff、.aspx、.docx、.epub、.json、.mpeg、.pptx、.xlsx、.yaml。コピーされたファイルは.zipアーカイブに保存されますが、このアーカイブはzipというオープンソースユーティリティを使って作成されます。

このツールは、コマンドライン引数によって、目的のファイルを検索するディレクトリと出力アーカイブの名前の両方を指定するように設定できます。コマンドラインの-o引数は、作成するアーカイブを指定します。-d引数は、目的のファイルを検索する対象となるディレクトリを指定します。たとえば以下のように指定します。

CSIDL_WINDOWS\temp\xhfw.exe -o CSIDL_WINDOWS\temp\output.zip -d CSIDL_PROFILE

脆弱性の悪用

最近のBuhtiによる攻撃では、PaperCut NGおよびPaperCut MFで最近発見された脆弱性(CVE-2023-27350)が悪用されています。このエクスプロイトにより、攻撃者は認証をバイパスし、リモートでコードを実行することができます。PaperCut社は2023年3月15日にこの脆弱性を公表してパッチを適用しましたが、ここ数週間の間に、複数の攻撃者がパッチ未適用のシステムに対してこのエクスプロイトを利用し始めています。

攻撃者は、Cobalt Strike、Meterpreter、Sliver、AnyDesk、およびConnectWiseをインストールするために、この脆弱性を悪用しました。これらのツールは、標的となったネットワーク上の複数のコンピュータからのデータ搾取、及び、ランサムウェアのペイロード配信に利用されました。

Blacktailは、新しいエクスプロイトを利用するのが早いようです。2月には、BlacktailがIBMのファイル交換アプリケーションAspera Faspexの脆弱性(CVE-2022-47986)を悪用していることが報告されています。

危険な攻撃者

流出したペイロードの再利用は、スキルの低いランサムウェア攻撃の特徴であることが多いのですが、Blacktailの攻撃実行における一般的な能力は、新たに発見された脆弱性の有用性を見抜く能力とも相まって、過小評価するべきではありません。

保護/緩和

Symantec Protection Bulletinで保護に関する最新情報をご確認ください。

侵害の痕跡

IOCが悪意のあるもので、シマンテックが入手できるファイルであれば、Symantec Endpoint製品はそのファイルを検知し、ブロックします。

063fcedd3089e3cea8a7e07665ae033ba765b51a6dc1e7f54dde66a79c67e1e7 - Buhti (Windows)

eda0328bfd45d85f4db5dbb4340f38692175a063b7321b49b2c8ebae3ab2868c - Buhti (Linux)

e5d65e826b5379ca47a371505678bca6071f2538f98b5fef9e33b45da9c06206 - Buhti (Linux)

d65225dc56d8ff0ea2205829c21b5803fcb03dc57a7e9da5062cbd74e1a6b7d6 - Buhti (Linux)

d259be8dc016d8a2d9b89dbd7106e22a1df2164d84f80986baba5e9a51ed4a65 - Buhti (Linux)

8b5c261a2fdaf9637dada7472b1b5dd1d340a47a00fe7c39a79cf836ef77e441 - Buhti (Linux)

898d57b312603f091ff1a28cb2514a05bd9f0eb55ace5d6158cc118d1e37070a - Buhti (Linux)

515777b87d723ebd6ffd5b755d848bb7d7eb50fc85b038cf25d69ca7733bd855 - Buhti (Linux)

4dc407b28474c0b90f0c5173de5c4f1082c827864f045c4571890d967eadd880 - Buhti (Linux)

22e74756935a2720eadacf03dc8fe5e7579f354a6494734e2183095804ef19fe - Buhti (Linux)

18a79c8a97dcfff57e4984aa7e74aa6ded22af8e485e807b34b7654d6cf69eef - Buhti (Linux)

01b09b554c30675cc83d4b087b31f980ba14e9143d387954df484894115f82d4 - Buhti (Linux)

7eabd3ba288284403a9e041a82478d4b6490bc4b333d839cc73fa665b211982c - Buhti (Linux)

287c07d78cafc97fb4b7ef364a228b708d31e8fe8e9b144f7db7d986a1badd52 - Buhti (Linux)

32e815ef045a0975be2372b85449b25bd7a7c5a497c3facc2b54bcffcbb0041c - Cobalt Strikeビーコン

5b3627910fe135475e48fd9e0e89e5ad958d3d500a0b1b5917f592dc6503ee72 - Cobalt Strikeビーコン

d59df9c859ccd76c321d03702f0914debbadc036e168e677c57b9dcc16e980cb - Cobalt Strikeビーコン

de052ce06fea7ae3d711654bc182d765a3f440d2630e700e642811c89491df72 - Cobalt Strikeビーコン

65c91e22f5ce3133af93b69d8ce43de6b6ccac98fc8841fd485d74d30c2dbe7b - Meterpreter

8041b82b8d0a4b93327bc8f0b71672b0e8f300dc7849d78bb2d72e2e0f147334 - Meterpreter

8b2cf6af49fc3fb1f33e94ad02bd9e43c3c62ba2cfd25ff3dfc7a29dde2b20f2 - Meterpreter

97378d58815a1b87f07beefb24b40c5fb57f8cce649136ff57990b957aa9d56a - Meterpreter

c33e56318e574c97521d14d68d24b882ffb0ed65d96203970b482d8b2c332351 - Meterpreter

9b8adde838c8ea2479b444ed0bb8c53b7e01e7460934a6f2e797de58c3a6a8bf - Meterpreterの可能性

9f0c35cc7aab2984d88490afdb515418306146ca72f49edbfbd85244e63cfabd – 搾取ツール

ca6abfa37f92f45e1a69161f5686f719aaa95d82ad953d6201b0531fb07f0937 – 搾取ツールの可能性

bdfac069017d9126b1ad661febfab7eb1b8e70af1186a93cb4aff93911183f24 - Sliver

91.215.85[.]183

81.161.229[.]120

Lancefly APTグループ、カスタムバックドアで政府や航空部門などの組織を標的に

バックドア「Merdoor」、普及率は低く、非常に標的を絞った攻撃で使用

We encourage you to share your thoughts on your favorite social platform.