ポストパンデミック時代におけるサイバーセキュリティの変化

Broadcom Softwareがサイバーセキュリティはすべての企業に不可欠であると提言

ここ数年間は、誰にとっても正常とはかけ離れた日々でした。 企業がこの数年の異常事態を過去に追いやろうとしても、Broadcom Softwareでも承知しているように、ランサムウェアの猛威はとどまるところを知らず、不断の警戒が引き続き必要であることを理解しています。

ランサムウェアの脅威は、現在、私が顧客と行うセキュリティに関する議論の大半を占めています。その懸念はもっともなものです。ランサムウェア攻撃グループは、これまで以上に洗練され、強固で、巨額の身代金を要求するようになりました。また、その手口は驚くほど独創的です。単にファイルを暗号化したり、盗んだりする時代は終わり、今や攻撃者は盗んだ情報を流出させ、被害者にさらなるプレッシャーを与えています。

その目的は、高額な報酬を得ることです。たとえば、あるランサムウェア攻撃者は、CEOの浮気現場を証拠写真付きで公開しました。また別の攻撃者は、CNA Financial社のファイルをオークションにかけましたが、同社はネットワークの制御を取り戻すために4,000万ドルの身代金を支払ったと言われています。

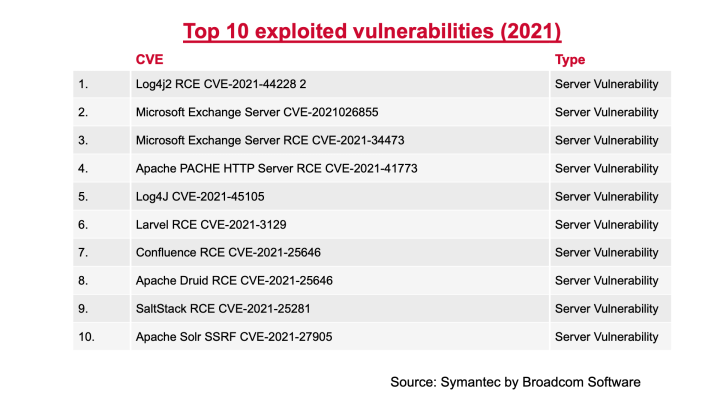

一方、攻撃者は、企業ネットワークに侵入するために、さまざまなテクニックを使っています。昨年は、企業環境への侵入方法として、公表されているサーバーの脆弱性を探すためにインターネットを大量にスキャンする方法が顕著に現れました。これは、これらのサーバーで公開されたソフトウェアの脆弱性に対応するためでもあります。しかし、これは、攻撃者が新しい標的やより脆弱な標的を容赦なく攻撃することを思い起こさせる重要な出来事でもあります。

また、攻撃者はエンドポイントに侵入した際、防御策を回避するためにさらに努力を重ねています。従来、攻撃者は、エンドポイントにマルウェアをドロップして実行させるだけでした。最近、当社は、攻撃者がエンドポイントに仮想マシンをインストールし、ディスクイメージをダウンロードするケースに遭遇しました。仮想マシンが起動すると、マルウェアは仮想マシン内だけにロードされていました。仮想マシンにはホストとの共有フォルダがあるため、ランサムウェアが仮想マシン内で実行されると、ファイルを暗号化することが可能でした。

攻撃者が企業の防御を突破する際、もはやネットワーク上のすべてのマシンを暗号化する必要はないことを認識するようになりました。10,000台のコンピュータを暗号化する代わりに、ドメインコントローラ、ESXサーバー、仮想マシンを乗っ取って仮想マシンのイメージを暗号化するだけでいいのです。この戦略は攻撃者にとって実を結び、身代金を支払ってでもコントロールを取り戻し、すべてのマシンを再イメージ化する手間を省こうとする企業が少なからず出てきているのです。

標的の選別

この数年、攻撃者たちは、標的の選定方法を変えてきています。以前は、無差別的な標的が多く見受けられました。基本的に、攻撃者は、企業への侵入を試みるために、誰でも狙うことができたのです。

しかし、ポストパンデミック時代には、攻撃者は標的をより詳細に評価し、費やす時間の対価を計算するようになりました。つまり、その企業の価値はいくらか? 株式市場に上場しているか? 手持ち資金の金額は? 基本的に、このような事前の偵察活動によって、攻撃対象リストに載せる企業が決まり、攻撃者が被害者に要求する身代金の規模を決定することができるのです。

国境を越えた脅威

企業が防御を強化する際には、敵が誰かを知っておく必要があります。ランサムウェア攻撃はどこからでも仕掛けられる可能性がありますが、セキュリティ企業と政府機関の両方が、多くの攻撃をロシアに紐づける証拠を見つけています。

これらのランサムウェア攻撃グループとロシア政府との関係は不透明ですが、このような活動が続くということは、少なくとも他国の重要なインフラ設備や主要産業への影響に対するロシア政府の無関心、最悪の場合、スポンサーではないにしろ、関係を悟られないようにして政府が直接加担している可能性を示唆しています。

ウクライナ侵攻以前から、西側諸国はロシアの法域内で活動しているランサムウェア攻撃グループを厳重に取り締まるようロシア当局に求めていましたが、ほとんど成果はありませんでした。今では、取り締まりが進展する見込みはさらに小さくなっています。

データを取り戻す

攻撃が行われると、選択肢は限られます。ランサムウェア攻撃グループは、セキュリティ会社でも解読できない堅固な暗号化メカニズムを備えています。したがって、被害者になってしまった企業は、シャットダウンするか身代金を支払うかという難しい決断を迫られます。多くの場合、経営陣は会社にとって最大の利益になる決断をします。しかし、1カ月後に攻撃者が戻ってきて、再びデータの身代金を要求しないという保証はありません。

運良くランサムウェアを隔離できた場合、攻撃グループによる削除や破壊を免れたオフラインバックアップを使ってシステムを復旧することができます。しかし、バックアップがあったとしても、データの復元作業には大変な労力と時間を費やします。身代金を支払うことが望ましいと判断する組織もあるでしょう。

経営幹部からの支援

サイバーセキュリティは、今や経営幹部の会話の一部になっています。近年、ハッキング事件が頻発し、企業の評判や収益にダメージを与える可能性があることが浮き彫りになっていますが、大流行以前は必ずしもそうではありませんでした。

最悪のシナリオには事欠きません。一例を挙げると、全米最大規模の燃料パイプラインを運営するColonial Pipeline社は、ロシアのランサムウェア攻撃グループDarksideの攻撃を受け、6日間の操業停止に陥りました。その結果、ハッキング後に価格が上昇し、ガソリンスタンドからガソリンが消え、同社のパイプラインのセキュリティ基準が批判にさらされました。

そのため、CISO(情報セキュリティ最高責任者)が重役会議でサイバーセキュリティへの出費を認められやすくなりました。前年までは多額のコストに見合うかどうか懐疑的な目で見られていたサイバーセキュリティが、今では資金の良い使い道と見なされています。ランサムウェアが最終的には下火になるとしても、実業界でのセキュリティへの投資とセキュリティの優先順位付けに関して、私たちはすでにデジタルのルビコン川を渡ってしまったのです。

Broadcom Softwareがお客様のサイバーセキュリティ戦略をどのようにお手伝いできるかについて詳しくは、こちらからお問い合わせください。

Broadcom Softwareが業界をリードし続ける

グローバルサイバースタンダードの改善状況

We encourage you to share your thoughts on your favorite social platform.