Symantec CloudSOC CASBを最大限に活用する方法(パート4)

可視化機能をマネージドSaaSアプリケーションまで拡張して保存データを監視する

このブログでは、SecurletsによってCloudSOC CASBを最大限に活用する方法について解説します。Securletsとは、CloudSOCとマネージドSaaSアプリケーション間のAPI接続を表すCloudSOC独自の用語です。Securletsでは、監視対象のSaaSアプリにおけるSaaSアプリユーザーのアクティビティ履歴を詳細に可視化したり、詳細な修正機能によって、危険に晒されているデータやリスクの高いデータを削除したりすることができます。

Securletの重要性-可視性、ポリシーのコンプライアンス、コンテンツ検証、脅威検出

AuditのShadowIT監視を実施している場合、またはGatewayで移動中のデータのインライン監視を実施している場合でも、API接続でSaaSアプリを監視する必要がありますか?

答えはもちろんYesです。Securlet導入の目的は、SaaSアプリの保存データ(Data at Rest: DAR)を検証することと、ユーザーのアクティビティ履歴を取得することです。また、SecurletはShadowITの展開後に有効化されるのが一般的ですが、導入はShadowIT監視に先行して導入することもできます。 Securletでは、基本的に次のことが実現できます。

- 重大なリスクがすでに存在している可能性がある、既存のSaaSアプリを可視化し、制御する

- ユーザーのアクティビティが許容されている使用ポリシーに違反していないかユどうかを監視する

- 保存データ(DAR)をスキャンして、機密性の高いコンテンツの有無や公開状況を検出する

- マルウェアや危険なユーザー行動を検出して、潜在的な脅威やリスクを認識する

可視性-わかっていないものは保護できない

ShadowIT分析は、クラウドセキュリティイニシアチブの第一段階としては最適ですが、マネージドSaaSアプリとのAPI統合で提供されるような完全な可視性や詳細情報を提供することはできません。 同様に、インラインによる検証では、接続パスを経由するユーザーに関してはアクティビティをリアルタイムで認識することができますが、異なるチャネルを介してSaaSアプリにアクセスするユーザー、過去のアクティビティ、公開状況に関しては認識できません。

Securletsでは、ユーザーのアクティビティや、ユーザーが管理している情報をすべて可視化することができます。さらに、API接続により、何年も存在していた可能性のある既存の不正な公開状況を修正することができます。既存のリスクやコンテンツの不正な公開を排除できることから、Securletsの導入は非常に重要と言えます。

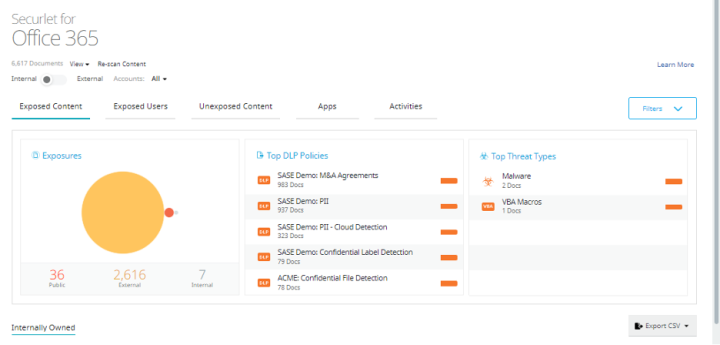

多くの組織がコラボレーションプラットフォームとしてO365を採用しているので、以下ではO365 Securletを例に解説します。 なお、解説の内容は、CloudSOC CASBとSaaSアプリの間でAPI接続が確立されていれば、他の認可済みのSaaSアプリ(Google Workplace、Box、Slackなど)にも適用可能です。 以下は、CloudSOCのO365 Securlet Dashboard画面の一部です。

可視性の点から、まず最初に次のことがわかります。

- 36個のファイルが、「公開」(匿名)で共有されている

- 2,616個のファイルが、パートナーや個人のO365サブスクリプションなどの外部ドメインに共有されている

- 7個のファイルが、「組織内」で共有されている(リンクを有する組織のユーザー全員がファイルにアクセス可能)

また、コンテンツの公開状況や脅威の検出に関連する、他の重要な要素も可視化できます。

- PIIや機密データなど、複数の情報漏えい対策(DLP)ポリシーに違反している

- SaaSアプリ内で眠っていたマルウェアを確認

例で示すデモ環境は小規模なため、数も多くありません。しかし、数十万人の従業員を抱えているような大規模な組織では、ファイル数が数百万になることも珍しくありません。では、大量の検出結果に対してどのように対処するのでしょうか? ほとんどの組織では、これらのダッシュボードで基準に沿ってグループ化し、コンテンツ検証での問題に対する修復作業の優先順位を決定します。 例:

- フォルダのコンテンツ共有が継承される可能性があるため、共有フォルダのパブリック共有リンクを削除する

- DLPのPCIまたはPIIポリシーにも違反するパブリック共有ファイルに注目する

- 従業員のプライバシーに関する法律に焦点をあてたDLPポリシーに違反する組織内の共有ファイルを選別する

傾向とベストプラクティス

SaaSアプリによって動作方法が異なることはよくあることなので、違いがあるのは当然です。 この2年間、顧客はO365を設定して、データのパブリック共有を「一切」許可してきませんでした。 パブリック共有ファイルを表示するダッシュボードの初期値は、多くの場合ゼロ(0)です。この場合、CloudSOCポリシーを作成して、「任意」のファイルが匿名で一般公開されたときに管理者に通知されるようにするとよいでしょう。この方法であれば、O365のプライマリ設定に不具合が生じた場合も、管理者はすぐに把握できます。

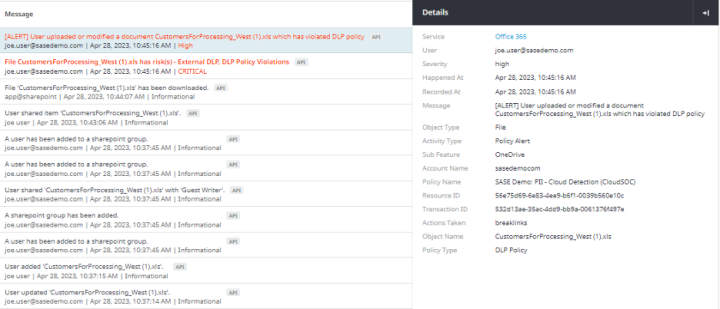

CloudSOC Securletsでは、ユーザーアクティビティの詳細をより深く可視化することもできます。以下は、CloudSOC CASBが収集しているO365ユーザーアクティビティに関するO365 Securletのアクティビティビューです。

このビューでは、一般的なユーザーアクティビティを可視化するだけでなく、CloudSOC ProtectやSymantec DLPで定義されている「許容されている使用のポリシー」への準拠を確認することもできます。 たとえば、以下のCloudSOC Investigateアプリでは、注意が必要なポリシー違反が赤で表示されていますが、アクティビティの実行者が実行権限を持っていない場合、注意が必要な管理アクティビティも表示されています。各アクティビティにおいて、アクティビティの基礎的な詳細情報がどのように「深く」可視化されているのかご覧ください。

全般として、Securletsは、SaaSアプリのセキュリティ問題を特定し、認識と対応を行うために必要な詳細な可視化を提供します。 次回のブログ記事では、Securletsのその他の見解と利点について引き続き解説します。さらに、次のCloudSOCアプリまたは統合における情報の活用方法についても解説します:

- CloudSOC Detect(UEBAの概念)

- CloudSOC Protect (許容されている使用のポリシーの実施)

- CloudSOC Investigate(ユーザーアクティビティおよびポリシー違反の認識)

- Symantec DLPとのCloudSOC統合(保存データ(DAR)のコンテンツ検証)

解説内容に関する質問や詳細については、ホワイトペーパー「Cloud App Security with Symantec DLP Cloud」を参照するか、Broadcomの営業担当者にお問い合わせください。CloudSOCまたはCASB製品についてさらに詳しく説明します。

Symantec CloudSOC CASBを最大限に活用する方法

エキスパート*のアドバイス

Symantec CloudSOC CASBを最大限に活用する方法(パート2)

大事なことから始める:CloudSOC CASB Auditで完全な可視性を確保

We encourage you to share your thoughts on your favorite social platform.