日本関連組織を標的とした長期にわたる巧妙な攻撃キャンペーン

概要: 17の地域と複数のセクターの企業を標的とした攻撃キャンペーンの背後には、APT攻撃(Advanced Persistent Threat:持続的標的型攻撃)を実行するグループ、Cicadaがいることを示す証拠 を入手しました。

大規模な攻撃キャンペーンは、世界17の地域にある複数の日本企業(子会社を含む)を標的にしており、情報収集活動が行われている可能性が高いと思われます。

このキャンペーンでは自動車、製薬、エンジニアリングなどの分野で事業を展開する企業や、マネージドサービスプロバイダ(MSP)など、複数の分野の企業を標的としています。

その規模と巧妙さから、この攻撃キャンペーンは十分な資金力を持つ大規模グループによるものであることがわかります。ブロードコム(NASDAQ:AVGO)傘下のシマンテックは、これをCicada(別名APT10、Stone Panda、Cloud Hopper)の攻撃と特定するのに十分な証拠を入手しています。Cicadaは2009年からスパイ活動に関与しており、米国政府関係者は、APT10(Cicadaとして追跡)の活動を中国政府に関連するものとしています。

Cicadaはこれまで日本関連組織を標的にすることで知られており、過去にはMSPも標的にしてきました。今回の攻撃キャンペーンでは、LOL(living-off-the-land )ツールに加え、これまでこのグループによる使用が確認されていなかったBackdoor.Hartipなどのカスタムマルウェアも使用されています。

この攻撃キャンペーン中に侵害されたマシンの中にはドメインコントローラとファイルサーバーが含まれており、侵害されたマシンの一部からファイルが盗み出された痕跡がありました。

攻撃者は今回のキャンペーンでDLLサイドローディングを広範囲に使用しており、2020年8月にパッチが適用されたZeroLogonの脆弱性を悪用していることも確認されています。

今回の攻撃キャンペーンの発見経緯

今回の攻撃キャンペーンは、お客様のネットワークでの不審なDLLサイドローディング活動が、Symantec Endpoint Security Complete(SESC)のTargeted Attack Analytics(TAA)テクノロジのアラートのきっかけとなり、シマンテックが最初に発見したものです。この活動はシマンテックの脅威調査アナリストが分析した後、調査チームによって詳細に調査されました。

TAAでは人工知能によってシマンテックの膨大なデータがくまなく調べられ、標的型攻撃に関連するパターンが特定されます。アナリストなら数千時間はかかるインシデントの識別も自動で処理されます。そのTAAの最初のアラートによって脅威調査チームは被害者の特定と全体像の把握が可能になり、この攻撃キャンペーンが Cicadaによるものと特定することができました。また、保護対策の更新や新しい保護対策の開発を通してお客様をこの攻撃から保護することもできました。

被害企業

このキャンペーンは少なくとも2019年10月中旬から2020年10月の初旬まで継続されており、侵害が1年近く続いた企業もあります 。

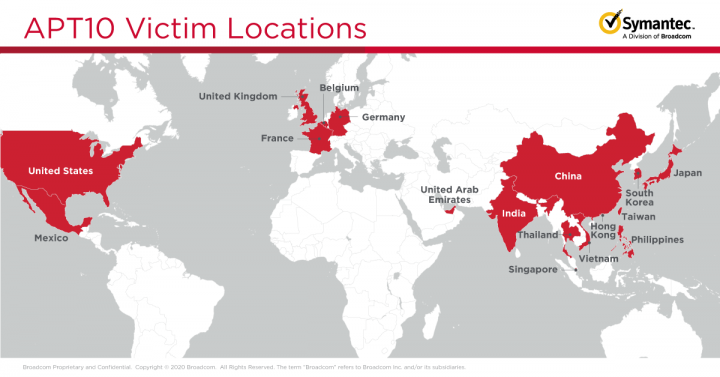

また、非常に広範囲に及んでおり、世界中の多くの地域で被害が報告されています。

被害に遭った企業の主な共通点は、業界大手の知名度の高い組織で、その多くが日本や日本企業とのつながりを持っていることです。

Cicadaは、過去の攻撃キャンペーンでも日本企業に強い関心を持っていることが知られています。図1の地図を見ても明らかなように、今回の攻撃キャンペーンは南アジアと東アジアに集中しています。中国政府に関係するとされているグループが中国国内の企業を攻撃することは稀ですが、その稀な攻撃でも今回のキャンペーンで標的とされた多くの企業と同様に、日本の組織の子会社が標的になっています。

また、すべての被害組織のネットワークで同様のローダーが見られました。これも被害組織の共通点ですが、被害組織の業種は以下のようにさまざまです。

- 自動車(部品供給に関わるメーカーや組織も標的にされており、攻撃者がこの業界に強い関心があることがわかります。)

- 衣料品

- コングロマリット

- 電子機器

- エンジニアリング

- 総合商社

- 政府

- 工業製品

- マネージドサービスプロバイダー

- 製造業

- 医薬品

- プロフェッショナルサービス

被害組織のネットワークに対する攻撃は期間もさまざまで、長期にわたってネットワークを侵害された組織もあれば、わずか数日の組織もあります。

また、ネットワーク侵入後に活動を停止し、数か月後に再開した例もありました。

戦術、ツール、手順

シマンテックでは以下のようなLOL、デュアルユースおよび一般に公開されているツールや手法が攻撃に使用されていたことを確認しています。

- ネットワーク偵察 – ネットワーク上のマシンから情報を収集します。

- 資格情報の窃取 – ユーザー名とパスワードを盗みます。被害組織のネットワークへの更なる侵害に利用される可能性があります。

- RAR形式の圧縮ファイル – 圧縮ファイルは漏洩する前にステージングサーバーに転送されます。簡単に抽出できるよう暗号化されたり、圧縮されたりします。

- Certutil – 情報のデコード、ファイルのダウンロード、ブラウザのルート証明書のインストールなど、さまざまな侵害行為に利用される可能性があるコマンドラインユーティリティです。

- Adfind – ActiveDirectoryのクエリの実行に使用されるコマンドラインツールです。

- Csvde – ActiveDirectoryのファイルとデータの抽出に使用されます。

- Ntdsutil – 資格情報ダンプツールとして使用されます。

- WMIExec – 横方向の移動とリモートでのコマンドの実行に使用されます。

- PowerShell - Windowsオペレーティングシステムに搭載されている強力でインタラクティブなコマンドラインインターフェースでスクリプティング環境でもあります。 情報の検索やコードの実行に使用できるため、多くの攻撃で悪用されています。

また、攻撃者はクラウド上の正規のファイルホスティングサービスを情報搾取のために利用します。

また、DLLサイドローディングもBackdoor.Hartipのロードなど、攻撃のさまざまな段階で使用されます。たとえば、攻撃者が正規のライブラリを不正なライブラリにすり替えることで、マルウェアを正規のプロセスにロードすることができます。

攻撃者はDLLサイドローディングを利用して、正規のものであるように見せかけて活動を隠そうとし、セキュリティソフトウェアによる検出を回避できます。これはAPTグループが一般的に使用している戦術で、国家支援を受けた攻撃者が使用していることがよく観察されています。シマンテックのTAAテクノロジのように、ネットワークの異常な活動を監視することは、この種の悪意のある活動を検出するための鍵となります。

今回の攻撃では、ZeroLogonの脆弱性(CVE-2020-1472)を悪用するツールも使用されています。ZeroLogonは特権昇格の重大な脆弱性で、2020年8月11日の最初の公開と同時にパッチが提供されました。攻撃者がドメインコントローラのアカウントになりすまし、それを使ってドメインの資格情報を盗み出し、ドメインを乗っ取り、すべてのActive Directoryのアイデンティティサービスは完全に侵害されます。公開以来、複数の攻撃で利用されており、Microsoft社と国土安全保障省(DHS)のサイバー・インフラ安全保障局 (CISA)はWindowsユーザーにすぐにパッチを適用するよう警告を発しています。

Cicadaとの関連付け

その規模と巧妙さから、この攻撃キャンペーンは国家が擁する攻撃者のような、十分な資金力を持つ大規模グループによるものであることがわかります。シマンテックはこれをCicadaの攻撃と特定するのに十分な証拠を入手しています。

シマンテックのアナリストは過去に見られた難読化技術やシェルコードがローダーDLLに使用されていることから、この活動をCicadaと関連付けています。

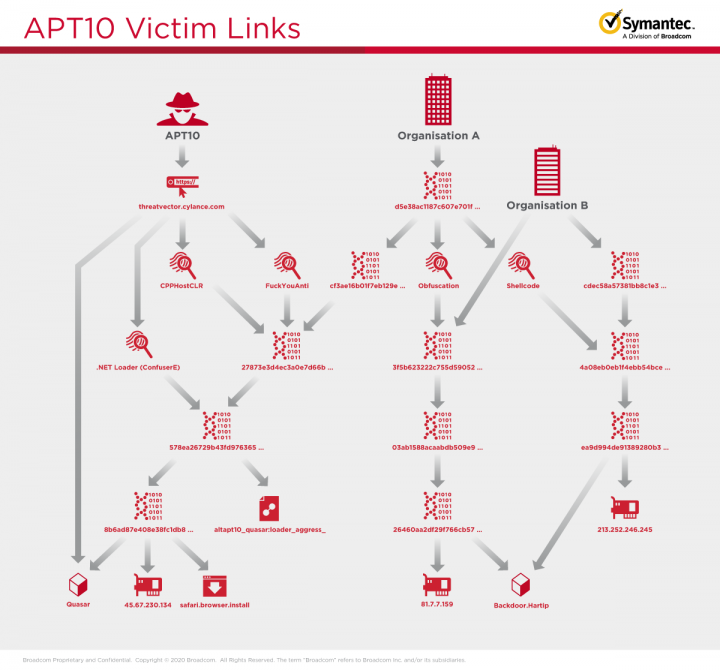

被害組織の1つで見られる活動は、2019年のCylance社のブログで取り上げられたCicadaの過去の活動とさまざまな点で似ています。

- 第3段階のDLLの「FuckYouAnti」という名前のエクスポート

- 第3段階のDLLのCppHostCLRの手法による.NETローダーアセンブリの挿入と実行

- ConfuserExv1.0.0による.NETローダーの難読化

- 最終的なペイロードのQuasarRAT(以前Cicadaが使用していたオープンソースバックドア)

もうひとつの被害組織で発見されたBackdoor.Hartipのローダーに用いられる難読化手法およびシェルコードに見られる類似点から、2つの組織の攻撃者は同一と思われます。

2つの組織の活動の類似性

- DLLサイドローディング

- C ++の使用

- API呼び出しシーケンス

- GetModuleFileName-> lstrcat-> CreateFile-> ReadFile

- 別のファイルから次の段階のペイロードをロード

- 難読化(大量の不要なOutputDebugString、_time64、srand、rand API呼び出し)

これらの類似点から、シマンテックでは両組織でこの活動を行っているのは同じグループであり、そのグループがCicadaであると確信しています。Cicadaは過去に最終的なペイロードを復号化して実行するためにカスタムDLLローダーを使用していることが確認されていますが、それがこれら2つの組織の攻撃でも観察されています。また、これら2つの組織の攻撃で使用されたのと同様のローダーが他の被害組織のネットワークで使用されていることも確認されています。

攻撃の規模もCicadaの規模の大きさや能力の高さを示しています。異なる地域に存在する複数の大規模組織を同時に標的にするには、一般的に国家支援を受けたグループにしか見られない多くのリソースとスキルが必要とされます。また、全ての被害組織が日本とつながっていることは、過去に日本の組織を標的にしたことが知られているCicadaにも通じるものがあります。

また、MSPを標的にするのもCicadaの活動の特徴です。MSPへの侵入に成功すると、攻撃者は個々の企業のネットワークに侵入しなくても複数の企業の高位のアクセス権を入手できます。

また、Cicadaが過去にもWMIExecなどの同じ公開ツールを使用していることも確認しています。攻撃者は活動が検出されないための対策として、WMICを使用して被害組織のマシン上でセキュリティソフトウェアを検索したり、PowerShellを使用してイベントログを消去して被害者のマシン上で活動を終了した後に痕跡を隠すなど、様々な手段を講じています。この種の活動は洗練された経験豊富な攻撃者の特徴です。

これらの事実はすべて、Cicadaがこれら広範囲で巧妙な攻撃の加害者であることを示唆しています。

Cicadaの攻撃の背景には、情報収集や情報窃取があるのが一般的ですが、今回の攻撃キャンペーンでもそのような動きが見られました。シマンテックは、攻撃者が今回の攻撃で関心のあるフォルダをアーカイブしているのを観察しました。その中には、ある組織の人事(HR)、監査と経費のデータ、会議メモなどのフォルダが含まれていました。

まとめ

日本に関連する組織は、この十分な資金力を持つ洗練されたグループの主要な標的となっているのは明らかなため警戒が必要です。今回の攻撃キャンペーンでは特に自動車産業が狙われているようです。しかし、これらの攻撃の標的となる業種は多岐にわたるため、日本のあらゆる業種の組織がこの種の攻撃のリスクに晒されていることを認識しておく必要があります。

Cicadaは豊富なリソースとスキルを背景に、今回のように高度なキャンペーンを再び広い範囲で実行する可能性があるため、今後も危険性の高いグループであることに変わりはありません。最近公開されたZeroLogonの脆弱性を悪用するツールや、これまでシマンテックが観測したことのないカスタムバックドアを使用していることは、Cicadaが被害者を積極的に狙うためのツールや戦術を常に進化させていることを示しています。

このグループがDLLサイドローディングなどの手法やさまざまなLOLツールを使用していたことから、Cicadaのような攻撃者がマルウェアを展開したり、ネットワークから情報を窃取したりする前に、この種の不審な活動を検出するための包括的なセキュリティソリューションを導入する必要性が明らかになっています。

保護/緩和

この活動は、Symantec Endpoint Security Complete(SESC)のTargeted Attack Analytics(TAA)テクノロジのアラートにより最初に発見されました。

侵害の痕跡(IOC)

8b6ad87e408e38fc1db868da6e643f616dac59fbae08382c4a7dd4ea119ea057

d5e38ac1187c607e701f506c4015bde94be6c485d566d004d810d7565c188743

26460aa2df29f766cb5712ebca44cb3365ebfdb5cae0b2ec36ef1e3568911d6a

cdec58a57381bb8c1e374efb0bf1897d89d1e096d2b704820893859d9f08d086

ea9d994de91389280b334f2af991baa49ca613a6bf898d7bb25f88cc66488f5c

3f5b623222c755d59052fab9e096c9d2b9a47d06b3a5de62fb9a66750af4efc4

27873e3d4ec3a0e7d66bee8bda4d65cc8fcefbdca2c8d5c049372a63ff0bc2ed

cf3ae16b01f7eb129e0e7387ac7feb61ecfce5db0d7494b3962c02c681f504d4

578ea26729b43fd976365a6700c80950e0b71a39e67bfff715423d60ae6bfab9

03ab1588acaabdb509e9db7cfe1e60522bc8baa13bbd35160b4bde7d1b6402ef

4a08eb0eb1f4ebb54bceabbebcb7da48238f0278ae5421326ee65ec7951e4239

178.73.210.238

188.119.112.225

213.252.246.245

45.14.224.93

45.67.230.134

81.7.7.159

95.179.143.32

We encourage you to share your thoughts on your favorite social platform.