Outlookの特権昇格に対する保護

Symantec Endpoint Security Complete(SESC)による検出と保護

世界中のソフトウェアの脆弱性の約10パーセントが緊急(critical)と分類され、その影響を受けるシステムには大きなコストがかかります。脆弱なシステムは、完全性、機密性、可用性に深刻な影響を及ぼし、事業運営を損ない、ユーザーデータの安全性を脅かすことになります。これは、Microsoftが2023年3月14日に公表した「Microsoft Outlookの特権昇格の脆弱性」とも呼ばれる脆弱性CVE-2023-23397のケースです。CVE-2023-23397は、共通脆弱性評価システム(CVSS)に基づき、10点満点中9.8点を獲得し、緊急(critical)と評価されています。この基本スコアの指標は、脆弱性がリモートで悪用可能であり、複雑性が低く、ユーザーの操作が不要であることを意味します。言い換えれば、悪用が容易であればあるほど、CIAの三位一体(機密性、完全性、可用性)への影響は大きくなります。

Symantec Endpoint Security Complete(SESC)を採用するお客様は、SESCの単一のエージェントを使用して、攻撃対象領域の縮小、攻撃防止、セキュリティ侵害防止、エンドポイント検出とレスポンス(EDR)を行い、脆弱性の悪用という性質に対して追加のセキュリティ層を確保できます。

Broadcomはエンドポイントのセキュリティと検出を通じて、CVE-2023-23397の影響を緩和し可視化することで、お客様を守ります。

Symantec Endpoint Security Complete: 検出機能

CVE-2023-23397を分析することで、Infolock社は、SESCを使用しているお客様の現在の検出リソースと緩和リソースを評価することができました。これには、エンドポイント検出およびレスポンス、コンプライアンス、侵入防止、ファイアウォールのポリシーが含まれます。

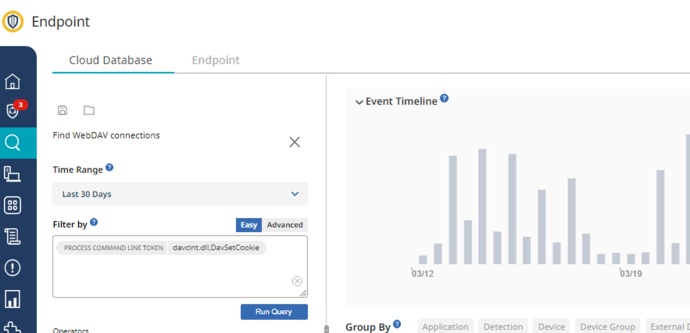

エンドポイントとレスポンスのポリシー: WebDAV接続の検出

お客様の組織がインターネットへのSMBトラフィックをブロックしている場合、脆弱性が悪用されると、WindowsがWebDAVを使って接続を確立しようと試みます。

- SESCアナリストは、CSVファイルをエクスポートして、次のクエリーを使って疑わしいトラフィックの潜在的な外部送信先を分析することができます。 process.cmd_line.token:davclnt.dll,DavSetCookie.

[Investigative(解析)]タブで、時刻、説明、デバイス名、プロセスコマンドライン、およびユーザーの列を選択します。

解析レポートの「プロセスコマンドライン」列には以下の情報が表示されます。これを、CVE-2023-23397を悪用したメッセージの可能性を示す証拠として使用できます。

rundll32.exe C:\Windows\system32\davclnt.dll,DavSetCookie <外部接続先のIP-FQDN> hxxp://<外部接続先のIP-FQDN>/shared-folder/sound.wav

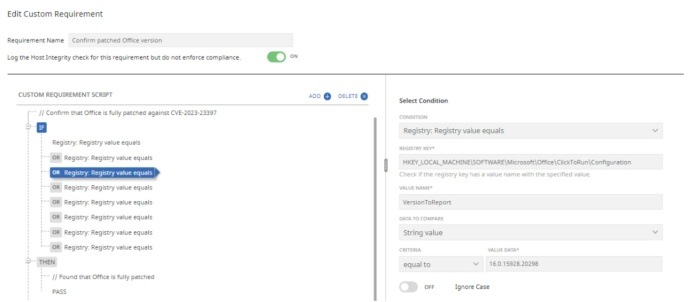

ホストインテグリティポリシー(別名コンプライアンスポリシー)

ホストインテグリティポリシーには、デバイスのコンプライアンスをチェックするためのカスタム要件が含まれます。たとえば、特定のWindowsレジストリキーやレジストリ値の有無をチェックする要件を定義することができます。

この特定の脆弱性をチェックするために、当社は以下の2つのポリシーを開発しました。 社内で利用可能な現在のOfficeのバージョンが脆弱性の影響を受けやすいかどうかを検証するポリシーと、侵害の痕跡(IoC)の特定方法を検証するポリシーです。

- パッチが適用されたバージョンのOutlookが配備されているかどうかを検証する。

Click-to-Runレジストリキーを使用することで、特定のレジストリ値がパッチを適用したOfficeバージョンに属するかどうかをホストインテグリティポリシーで確認できます。

この場合、使用する条件は、「レジストリ: レジストリ値が存在する」となります。値はレジストリで使用できるClick-to-Runのバージョンに基づきます。

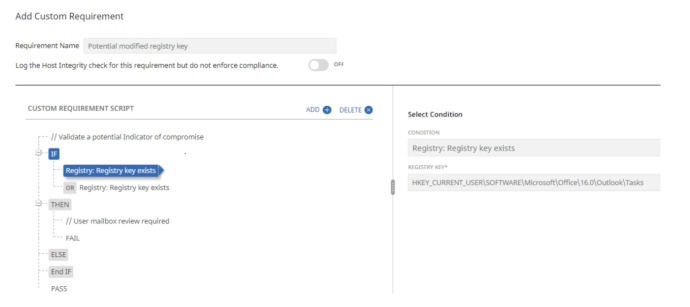

- 侵害の痕跡

特定のレジストリキーの存在は、ユーザーがタスクやメモのリマインダーを受け取った証拠として分析されますが、通常であればそのレジストリキーは存在しません。

SESCのホストインテグリティポリシーと「レジストリ: レジストリキーが存在する」という条件を設定することで、以下のような潜在的IoCの有無を調べることができます。

HKCU\Software\Microsoft\Office\<OUTLOOKのバージョン>\Outlook\Tasks

HKCU\Software\Microsoft\Office\<OUTLOOKのバージョン>\Outlook\Notes

侵入防止ポリシー

シマンテックセキュリティレスポンスには現在、2つのAudit検出のためのIPSシグネチャが含まれています。 Audit: SMBv1 NTLM Authentication AttemptとAudit: SMBv2 NTLM Authentication Attemptの2つです。

どちらのシグネチャも、プライベートIPアドレスからパブリックIPへのNTLM認証の試行を検出します。これは、Windows OSが外部ホストと接続した際に、自動的にNTLMハッシュを送信することができるためです。攻撃者は、このハッシュをクラッキング攻撃やリプレイ攻撃に利用する可能性があります。

監査シグネチャはイベントを記録するだけであるため、検出後の措置は必要に応じて変更できます。

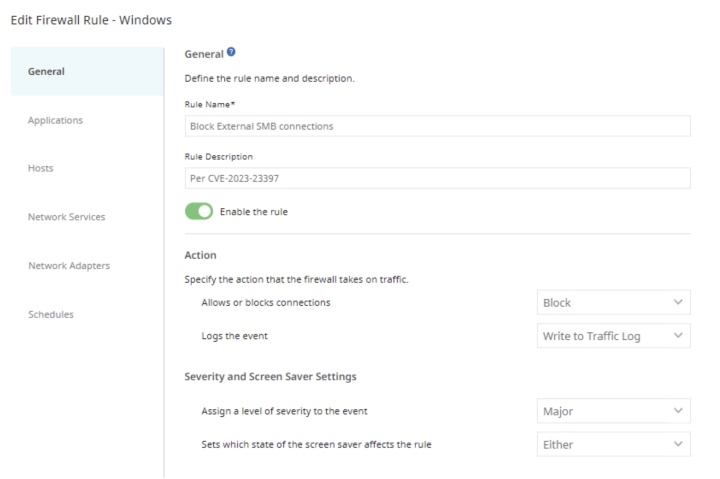

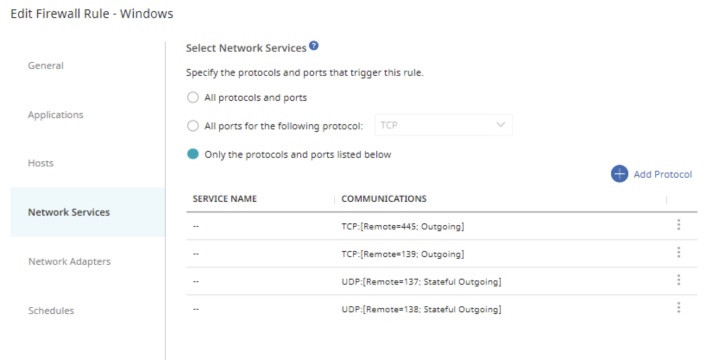

ファイアウォールポリシー

NTLM認証メッセージがリモートファイル共有に送信されるのを防ぐため、ネットワークからのTCP 445/SMBアウトバウンドをブロックするのが一般的な経験則です。

SESCのファイアウォールポリシーでは、2つの主要なセキュリティ要素とネットワーク要素を確立する必要があります。

- アウトバウンドSMB接続を許可するインターネットリソースを決定します。

- [ポリシーコンポーネント]領域から必要なSESCホストグループを作成し、内部/承認済みSMB接続リソースをリストアップします。

- 外部のアウトバウンドSMB接続をブロックする必要があるか、またはロギングを使用して許可する必要があるかを判断します。

- VPN接続されていないリソースへのSMBトラフィックを必要とするリモートワーカーがいる場合、ログポリシーは非VPNデバイスで発生するリスクを特定するのに役立ちます。

上記の要素が決定されたら、ファイアウォールポリシーには以下の2つのルールが含まれるはずです。

- 内部(または他の承認済み)SMBトラフィックを許可するルール

- 承認されていない宛先へのSMBのアウトバウンドトラフィックを制限するためのブロックルール

情報セキュリティ分野で約20年の経験を持ち、世界中のサイバー攻撃と闘う組織を実践的に支援してきました。シマンテックエンタープライズセキュリティソリューションのおかげで、セキュリティの脅威に対する可視化、保護、制御をお客様に提供し、重大性のレベルにかかわらず、サイバー攻撃の影響を軽減し、さらには完全に防止することができるようになりました。

シマンテックの未来への備え

Innovators@Symantecシリーズ

We encourage you to share your thoughts on your favorite social platform.