Defesa contra ameaças móveis da Symantec: Foco na detecção e resposta

As empresas precisam do EDR para dispositivos móveis para combater uma tendência crescente em segurança móvel: ataques avançados e persistentes que exploram as vulnerabilidades dos sistemas operacionais móveis

Em uma recente publicação, discuti a importância do gerenciamento de vulnerabilidades para reduzir os riscos à segurança de dispositivos móveis. Basicamente, o gerenciamento de vulnerabilidades ajuda as equipes de segurança empresarial a acabarem com as suposições no momento de identificar, priorizar e responder às vulnerabilidades do sistema operacional (SO) móvel. Em última análise, nenhum sistema operacional está imune a vulnerabilidades de segurança e, assim como os administradores usam o gerenciamento de vulnerabilidades para reduzir o risco de explorações em endpoints tradicionais, também só faz sentido usá-lo em endpoints modernos.

Porém, mesmo quando os riscos são mitigados, alguns deles inevitavelmente permanecem. Sempre haverá um momento no qual uma empresa terá dispositivos móveis cujos sistemas operacionais não estão atualizados e contêm vulnerabilidades conhecidas que podem ser exploradas, levando ao comprometimento do dispositivo. E essas são apenas as vulnerabilidades que conhecemos. E as que não conhecemos? Mesmo quando todos os dispositivos estão atualizados, os sistemas operacionais móveis, como qualquer outro sistema operacional, ainda estão vulneráveis a ataques de dia zero que exploram vulnerabilidades desconhecidas. Além de usar o gerenciamento de vulnerabilidades para mitigar os riscos conhecidos à segurança móvel, as empresas precisam de uma avançada detecção e resposta em endpoints de dispositivo móvel (EDR de dispositivo móvel) para reduzir o risco de ameaças desconhecidas e persistentes a dispositivos móveis.

Esta publicação do blog se concentrará no EDR para dispositivos móveis como uma ferramenta necessária para combater uma tendência crescente em segurança móvel: ataques avançados que exploram vulnerabilidades do sistema operacional de dispositivos móveis a fim de comprometer os dados e a integridade do dispositivo. Trato de como a visibilidade sobre as cadeias de eliminação de ataques e a análise posterior profunda ajudam as equipes de segurança a entender o fluxo e a natureza dos ataques e a determinar o melhor procedimento para a correção.

EDR de dispositivo móvel

A tecnologia EDR fornece monitoramento e resposta contínuos a atividades maliciosas em endpoints após a ocorrência de uma violação. Essa tecnologia complementa os paradigmas tradicionais de segurança de endpoint, concentrando-se no comportamento do invasor durante e após o comprometimento dos ativos de destino. Os criminosos cibernéticos estão constantemente encontrando maneiras criativas e sofisticadas de se infiltrarem nos dispositivos e estão determinados a adaptar, alterar ou ocultar suas táticas para driblar os mecanismos de segurança. Em especial, os dispositivos móveis, onde o comportamento desatento dos usuários e a falta de controle, ou inclusive de visibilidade, dos administradores sobre os riscos móveis estão prontos para serem explorados por hackers.

A detecção de ameaças, a resposta e a investigação de incidentes realizadas proativamente em endpoints de dispositivos móveis são essenciais para qualquer organização que queira melhorar sua postura de segurança móvel (e geral). No entanto, a forma como os sistemas operacionais modernos foram criados (ou seja, a detecção de área restrita dos aplicativos) e os regulamentos de privacidade limitam os dados que podem ser coletados para fornecer informações contextuais sobre comportamentos suspeitos. Devido a essas limitações, a percepção comum é que, embora a detecção e a proteção proativas contra ameaças sejam possíveis e sejam valiosas para empresas, a identificação de explorações avançadas (especialmente ataques de dia zero) é inviável em dispositivos móveis. De fato, a maioria das soluções de segurança móvel oferece detecção básica de jailbreak ou rooting, mas na prática geralmente tais soluções identificam tentativas intencionais dos usuários finais de fazer jailbreak ou rooting em seus dispositivos, em vez de identificarem as explorações avançadas realizadas por hackers que podem facilmente contornar tais detecções. Quando os dados e os recursos da empresa estão em jogo, a capacidade de não apenas ser alertado quando um dispositivo é comprometido, mas também de ter uma análise posterior profunda sobre indicadores de comprometimento é fundamental para entender o que os hackers fizeram ou planejam fazer, e responder adequadamente.

Ampliar a cadeia de eliminação dos ataques a dispositivos móveis

Para criar uma solução capaz de detectar ataques avançados contra dispositivos iOS e Android, desenvolvemos uma tecnologia voltada para a cadeia de eliminação de ataques. Nossa solução de defesa contra ameaças a dispositivos móveis (MTD), o Symantec Endpoint Protection Mobile (SEP Mobile), procura indicadores de exploração ou comprometimento nos diferentes estágios da cadeia de eliminação de ataques, em vez de se concentrar apenas em uma detecção mágica que pode não capturar os invasores caso eles consigam driblá-la.

Geralmente, vimos o seguinte grupo de atividades quando um dispositivo foi comprometido:

- Um agente malicioso começa explorando uma vulnerabilidade em um dos vários vetores de ataque — físico, rede, aplicativo ou sistema operacional — que leva à execução de código malicioso arbitrário no dispositivo da vítima.

- Por exemplo, o Pegasus, um conhecido spyware móvel que explorava vulnerabilidades de dia zero para fazer jailbreak em dispositivos iOS, foi disseminado entre as vítimas por meio de mensagens de spear-phishing via SMS. Depois que as vítimas clicaram nos links maliciosos das mensagens, o dispositivo foi infectado por um malware que instalou um software de vigilância adicional.

- Outro exemplo mais recente, relatado pelo Google em fevereiro, é uma vulnerabilidade do Android que pode permitir que um invasor remoto usando um arquivo PNG malicioso execute código arbitrário em dispositivos móveis. Depois de aberto, o PNG pode começar a executar códigos maliciosos em um nível privilegiado no dispositivo do usuário.

- Em muitos casos, o código malicioso é executado inicialmente com permissões baixas, o que limita o impacto do ataque. Portanto, os invasores tentarão obter privilégios de kernel através da exploração de outras vulnerabilidades no dispositivo para poder executar determinadas ações ou acessar recursos que normalmente são restritos.

- Os invasores também usarão privilégios elevados para tentar ocultar seus rastros. Eles podem instalar código adicional para evitar que sejam encontrados através da detecção padrão de jailbreak ou rooting, permitindo que mantenham uma presença persistente no dispositivo.

- Depois de ocultarem sua presença, eles tentarão manipular os sensores do dispositivo (por exemplo, câmera, microfone, GPS), interceptar o tráfego do usuário (texto simples e criptografado) ou acessar aplicativos, tais como aplicativos comerciais, transações bancárias, mensagens instantâneas, mensagens SMS, email e outros, a fim de roubar os dados da vítima.

As etapas 3 e 4 geralmente são realizadas manipulando as configurações do sistema operacional e injetando códigos maliciosos nos processos afetados com o objetivo de ocultar, manipular e roubar os dados gerenciados por esses aplicativos. O SEP Mobile detecta os indicadores de comprometimento ao longo das atividades da cadeia de eliminação abordadas acima, permitindo que os administradores de segurança vejam claramente que um dispositivo foi infiltrado. Nossos sensores avançados ajudam os administradores a capturar os bandidos em diferentes níveis de um ataque. Se os hackers burlam uma camada de detecção, nossos sensores podem capturá-los em outra.

Um olhar mais amplo do panorama

A maioria das soluções MTD detecta e fornece alertas sobre incidentes de segurança isoladamente. Esse processo negligencia os vínculos que podem haver entre certos incidentes, e os administradores de segurança que não veem a telemetria associada podem não ter uma visão geral. Ao fornecer visibilidade total da cadeia de eliminação de ataques, o SEP Mobile permite que os administradores unam os pontos entre os vários pontos de dados e compreendam quando ocorreu o ataque, qual era o nível de segurança do dispositivo antes do ataque (por exemplo, vulnerabilidades conhecidas às quais estava suscetível), qual foi o possível ponto de entrada no dispositivo (um ataque MITM? Um aplicativo malicioso? etc.) e até mesmo qual código os invasores injetaram no dispositivo como parte do ataque.

Munidas de extensa telemetria de ameaças e análise posterior de incidentes, as equipes de segurança têm mais confiança ao avaliar o risco de um ataque e determinar a melhor resposta. Por exemplo, algumas ações de correção, como limpar um dispositivo completamente, podem ter ramificações para a privacidade e a produtividade dos funcionários. Antes de decidir adotar essa importante medida, os administradores querem ter uma imagem o mais clara possível do que aconteceu ou está acontecendo no dispositivo. O SEP Mobile fornece essa imagem clara para que os administradores, por um lado, vejam os sinais importantes e, por outro lado, evitem ser prejudicados por falsos positivos.

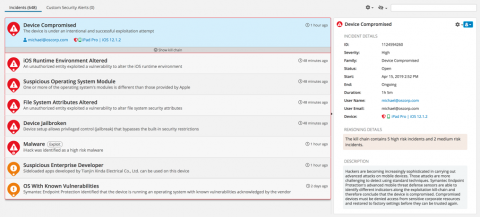

Vejamos uma cadeia de eliminação de um ataque contra um dispositivo iOS. A seguir, mostramos os incidentes da cadeia de eliminação identificados pelo SEP Mobile agrupados automaticamente, permitindo que o administrador una os pontos e compreenda melhor o fluxo do ataque:

Com base nesses incidentes, podemos ver o seguinte:

- A presença de certificados suspeitos de desenvolvedores empresariais no dispositivo indica que ele tinha aplicativos transferidos por sideload, provavelmente baixados de uma loja de aplicativos de terceiros desonestos. O usuário confiou nos certificados suspeitos que permitiram a execução dos aplicativos, acreditando que fossem seguros.

- Malware foi detectado no dispositivo. É provável que um ou mais dos aplicativos transferidos por sideload descobertos na detecção anterior tenham sido a origem do código malicioso.

- Quando o usuário final ativou o aplicativo malicioso, o aplicativo explorou vulnerabilidades conhecidas do sistema operacional, que sabíamos que existiam no dispositivo (consulte o alerta “SO com vulnerabilidades conhecidas”), para fazer jailbreak do dispositivo e obter privilégios maiores.

- Após a infiltração, vários indicadores de comprometimento (IoCs) detectados pelo SEP Mobile revelaram atividades maliciosas adicionais, como inserção de código e modificações:

- Os invasores alteraram os atributos de segurança do sistema de arquivos (remontando a partição do sistema como leitura-gravação) para poder manipulá-lo.

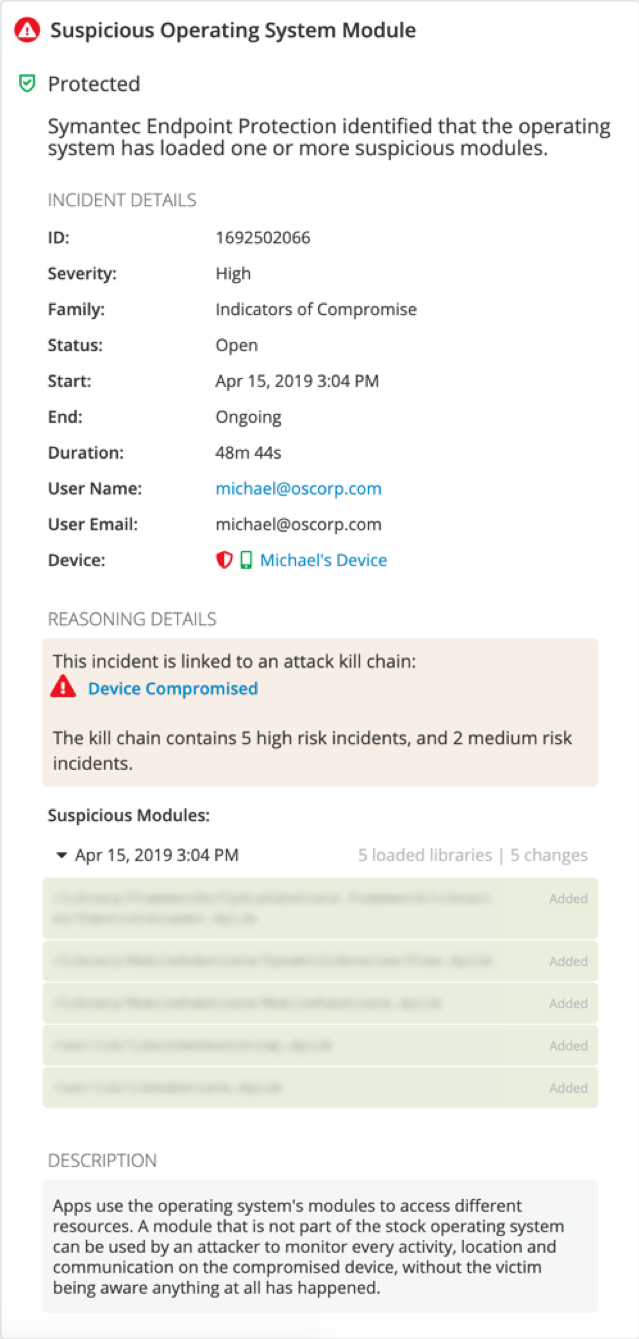

- Em seguida, o alerta do Módulo suspeito do sistema operacional indica que os invasores injetaram dylibs nos processos em execução para substituir funções específicas ou adicionar sua própria funcionalidade.

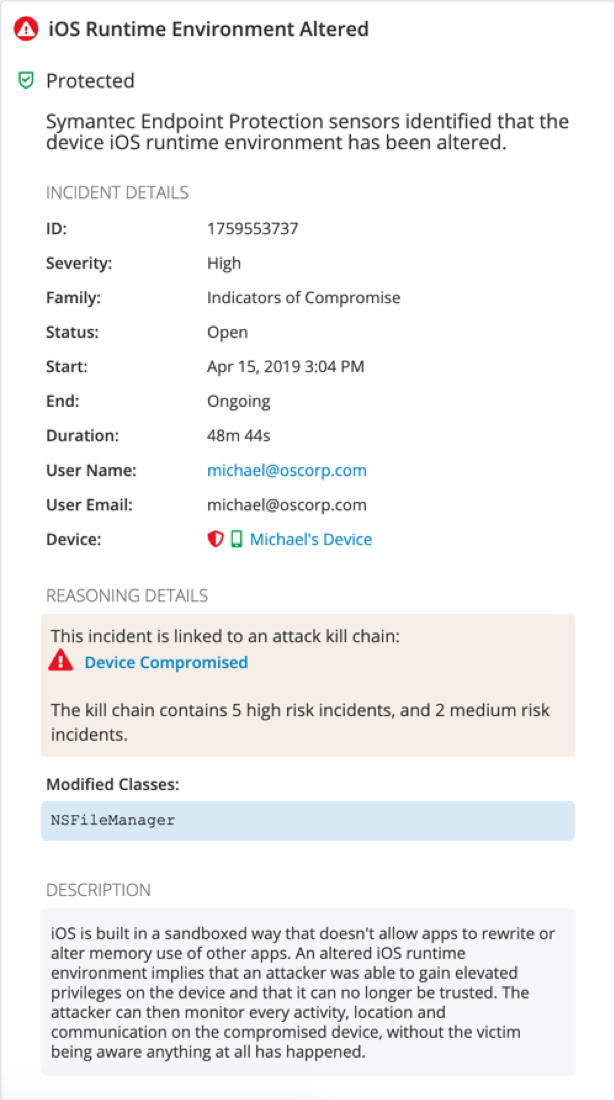

- Por último, os invasores inseriram ganchos de função no ambiente de tempo de execução do iOS para ocultar o fato de que o dispositivo foi desbloqueado por jailbreak. Basicamente, os invasores falsificaram a saída de chamadas de API que normalmente mostrariam presença deles no dispositivo.

- Levando em consideração todos esses IoCs, concluímos que o dispositivo estava comprometido.

É importante observar que o SEP Mobile fornece uma variedade de mecanismos de proteção no dispositivo contra ameaças à rede e aos aplicativos. Isso inclui deter o ataque mencionado em seus diferentes estágios, como impedir a instalação de aplicativos provenientes de lojas de terceiros desonestos ou bloquear as comunicações do aplicativo com seu servidor mal-intencionado de comando e controle. Para mostrar a extensão do nosso mecanismo de detecção em camadas, essas ações de proteção foram desativadas no exemplo acima.

Para cada detecção de IoC acima e, em geral, o SEP Mobile fornece análises posteriores detalhadas que podem servir como prova técnica após a detecção. Isso pode ser aproveitado para evitar falsos positivos e lançar dúvidas sobre a precisão das descobertas, permitindo que os administradores respondam a incidentes com confiança.

Por exemplo, dentro da análise posterior fornecida pelo alerta Módulo suspeito do sistema operacional, os administradores podem ver os dylibs específicos que foram adicionados pelo invasor:

Além disso, ao contrário da maioria das detecções de jailbreak padrão que procuram evidências como o Cydia nos dispositivos, o SEP Mobile reconhece que os invasores mais sofisticados tentarão ocultar seus rastros. Procuramos esses mesmos comportamentos, alterando ou inserindo código para remover evidências, a fim de determinar se o dispositivo foi invadido por um agente mal-intencionado. Na análise posterior do alerta “Ambiente de tempo de execução do iOS alterado” abaixo, vemos que a API do NSFileManager, responsável pela lógica do sistema de arquivos, foi modificada, provavelmente para ocultar a existência de arquivos no dispositivo, os quais são indicativos de um ataque e/ou são necessários pelo invasor para conseguir permanecer no dispositivo.

Mitigação automatizada em tempo real

As empresas podem definir uma política de conformidade de segurança no SEP Mobile de acordo com a qual os dispositivos são considerados não compatíveis se atenderem a determinadas condições, como “dispositivo comprometido” ou “com indicadores de comprometimento”. As equipes de segurança podem aproveitar as ações de proteção autônomas do SEP Mobile para reduzir o risco proveniente de dispositivos não compatíveis em tempo real, por exemplo, bloqueando automaticamente o acesso dos dispositivos aos recursos corporativos confidenciais. Além disso, os administradores podem usar a integração do SEP Mobile com as soluções Enterprise Mobility Management (EMM) como um mecanismo em camadas para limitar a exposição ou a exploração de dados. Por exemplo, eles podem usar o EMM para remover automaticamente aplicativos comerciais do dispositivo antes de decidir posteriormente apagá-los de forma manual ou remota. Nos casos em que os administradores precisam criar um caso de negócio para limpar o dispositivo, eles têm todos os recursos necessários para justificar a medida, conforme abordado acima.

Deus ajuda quem cedo madruga

A capacidade de detectar e responder à exploração de dispositivos móveis em seus estágios iniciais, e não após os invasores terem sido capazes de causar danos significativos, é fundamental. Ao identificar indicadores de comprometimento à medida que um ataque avançado se desenvolve, o SEP Mobile reduz o tempo de resposta de uma quantidade potencialmente infinita de tempo a uma questão de minutos; nos casos em que o ataque não é detectado, um invasor pode monitorar, interceptar e manipular a atividade do dispositivo por anos sem que ninguém perceba. Além disso, nossa visibilidade granular e análise posterior profunda em uma cadeia de eliminação de ataques permitem que os profissionais de segurança tomem decisões mais informadas sobre a resposta apropriada. Como gerenciamento de vulnerabilidades para dispositivos móveis, o SEP Mobile adotou uma prática de segurança tradicional e a estendeu aos endpoints modernos. Nossa inovadora tecnologia EDR de dispositivo móvel ajuda as empresas a reduzir o risco de ataques de dia zero e ameaças persistentes avançadas nos dispositivos móveis de seus funcionários, uma capacidade cada vez mais importante à medida que os dispositivos móveis desempenham um papel cada vez maior nos negócios e os ataques se tornam cada vez mais complexos.

We encourage you to share your thoughts on your favorite social platform.