Sunburst: サプライチェーン攻撃がSolarWindsユーザーを標的に

シマンテックのお客様の多くが、関心のある潜在的な標的を広範囲で探る行為の影響を受けました。

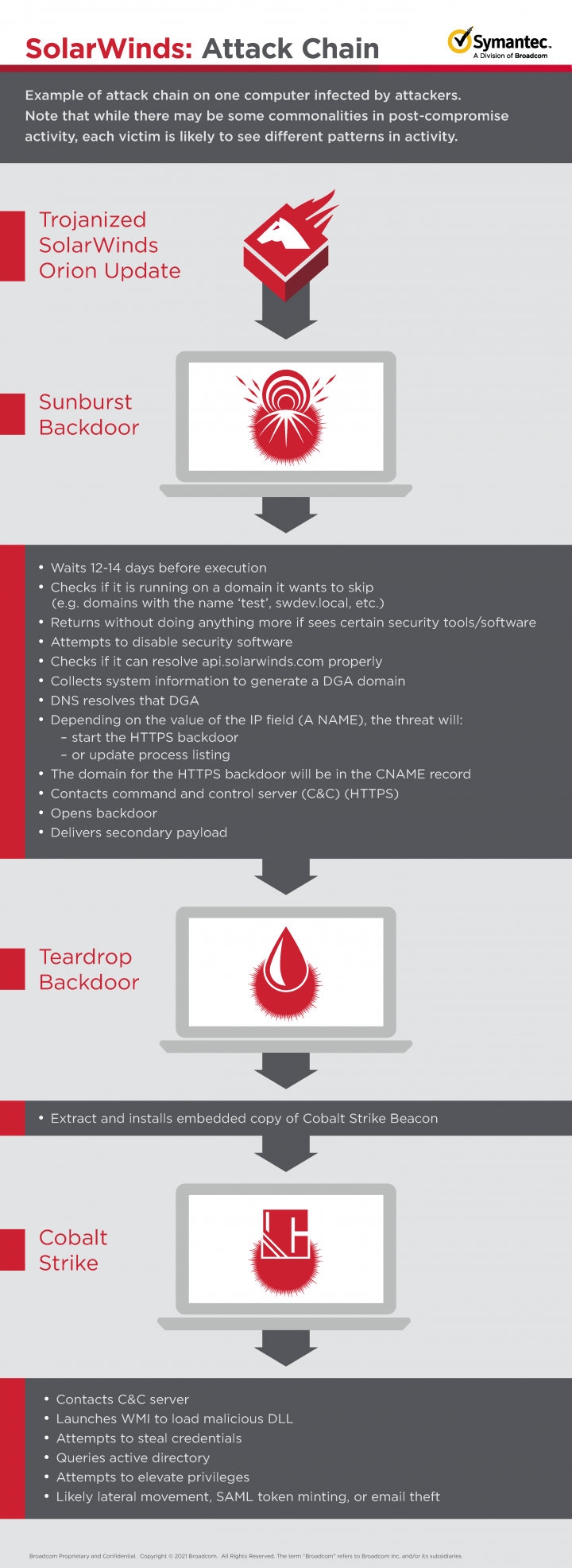

2020年12月16日更新。当ブログでは、Teardropの第2ステージのマルウェアの分析と、侵入後の攻撃チェーンの例の最新情報を掲載しています。また、SolarWindsソフトウェアの署名に使用されている証明書に、シマンテックの名前が使用されていることについても説明しています。

SolarWinds Orionソフトウェアのアップデートメカニズムを侵害し、Sunburst(Backdoor.Sunburst)(別名Solorigate)として知られるバックドアトロイの木馬を配信するサプライチェーン攻撃によって、何千もの組織が被害を受けています。

攻撃の詳細は昨日(12月13日)、セキュリティ会社FireEyeから公開されました。SolarWindsはお客様向けのセキュリティアドバイザリも公開しています。

本キャンペーンは、少なくとも2020年3月から実施されています。この期間にアップデートをダウンロードしたOrionユーザーはSunburstに感染している可能性があります。FireEyeによると、攻撃者は、被害にあった組織のうち特に関心のある組織のサブセットに対して、さらに悪意のある活動を行いました。

サプライチェーン攻撃は、その性質上、無差別に行われ、侵害されたソフトウェアのすべてのユーザーに感染します。これらの攻撃は、攻撃者が多数の組織にアクセスできるようにするために実行され、そのサブセットがさらなる侵害の標的に定められます。

トロイの木馬化されたソフトウェアは、シマンテックが発行したというマークの付いた証明書によって署名されていました。シマンテックは、認証局の事業を2018年にデジサートに売却しました。問題となる証明書は、引き続きシマンテックのブランド名を使用している旧式の証明書でした。シマンテックがデジサートに連絡したところ、この問題を調査中であることを確認しました。

シマンテックでは、トロイの木馬化されたソフトウェアの更新プログラムを受け取った100社以上のお客様の2,000台以上のコンピューターを特定しました。シマンテックでは、第2ステージのペイロード(Backdoor.Teardrop)が使用されていた組織をいくつか発見しました。

Sunburst分析

SolarWinds.Orion.Core.BusinessLayer.dllと呼ばれる既存のSolarWinds DLLが攻撃者によって変更され、クラスが追加されました。

このマルウェアは、インストール後一定期間休眠したあとアクティブになるように設計されています。アクティブになると、avsvmcloud[.]comのサブドメインを解決しようとします。DNSの応答は、コマンドアンドコントロール(C&C)ドメインを指すCNAMEレコードを提供します。

SolarWinds.Orion.Core.BusinessLayer.BackgroundInventory.InventoryManager.RefreshInterval()には、OrionImprovementBusinessLayer.Initialize()を呼び出すコードが追加されています。

OrionImprovementBusinessLayerは、攻撃者が追加した悪意のあるクラスです。以下の機能を備えています。

- バックドアスレッドを終了させる

- 実行までの遅延時間を設定する

- 次のようなシステム情報を収集し、アップロードする

- ドメイン

- 管理者アカウントのSID

- ホスト名

- ユーザー名

- オペレーティングシステムのバージョン

- システムディレクトリのパス

- システムが開始してからの経過日数

- 次のようなネットワークアダプタに関する情報:

- 説明

- MACAddress

- DHCPEnabled

- DHCPServer

- DNSHostName

- DNSDomainSuffixSearchOrder

- DNSServerSearchOrder

- IPAddress

- IPSubnet

- DefaultIPGateway

- コードをダウンロードおよび実行する

- ファイルシステムを反復処理する

- ファイルを作成および削除する

- ファイルハッシュを計算する

- レジストリエントリの読み取り、書き込み、削除を実行する

- システムを再起動する

第2ステージのペイロード: Teardrop

第2ステージのペイロードであるTeardropと呼ばれるバックドアは、攻撃者の関心のある標的に対して展開されます。シマンテックは、Teardropの2種類の亜種を観測していますが、いずれも同様に動作し、Cobalt Strikeコモディティマルウェアというさらなるペイロードを配信する目的で使用されています。

最初の亜種(SHA256:b820e8a2057112d0ed73bd7995201dbed79a79e13c79d4bdad81a22f12387e07)はDLLです。悪意のあるコードは、Tk_CreateImageTypeエクスポート、序数209に含まれています。この悪意のあるコードは、実行されると、現在のディレクトリからupbeat_anxiety.jpgという名前のファイルを読み取り、jpgヘッダーが含まれていることを確認します。また、レジストリキーHKCU\Software\Microsoft\CTFが存在することも確認します。その後、CobaltStrikeの埋め込みコピーが抽出され、実行されます。このCobalt Strikeのサンプルが、コマンドアンドコントロールの目的でinfinitysoftwares[.]comに接続します。

2番目の亜種(SHA256:1817a5bf9c01035bcf8a975c9f1d94b0ce7f6a200339485d8f93859f8f6d730c)は似ていますが、読み込むファイルの名前がfestive_computer.jpgという点が異なります。埋め込みCobaltStrikeペイロードが、コマンドアンドコントロールの目的でervsystem[.]comに接続します。

侵害後の攻撃チェーン

調査対象となった1台のコンピューターの侵害後の攻撃チェーンでは、最初のSunburstマルウェアであるsolarwinds.orion.core.businesslayer.dllを改変したものが、今月7日に被害者のコンピューターのOrionアップデートプロセスを通じてインストールされていました。

21日後の今月28日、正当な実行ファイルsolarwinds.businesslayerhost.exeが、悪意のあるDLLを読み込んでc:\windowspantherフォルダ内のcbsys.dllというファイルにTeardropのコピーを作成しました。FireEyeが文書化しているように、Teardropのほとんどのインスタンスはc:\windows\syswow 64フォルダのnetsetupsvc.dllというファイルに作成されているため、このファイル名とパスは異常があるように見えます。

Backdoor.Teardropサンプルは、Tk_CreateImageTypeエクスポートに悪意のあるコードが含まれているDLLです。このエクスポートは、実行されると、現在のディレクトリからupbeat_anxiety.jpgという名前のファイルを読み取り、jpgヘッダーが含まれていることを確認します。また、レジストリキーHKCU\Software\Microsoft\CTFが存在することも確認します。その後、CobaltStrikeの埋め込みコピーが実行されます。このCobaltStrikeサンプルは、C&Cサーバーであるinfinitysoftwares[.]comに接続します。

この時点で、攻撃者はWMIを起動してrundll32.exeを実行し、csidl_windows\desktoptilleresources\のパスに含まれるresources.dllという別の悪意のあるDLLを読み込みます。Resources.dllは、広く使用されている資格情報のダンプツールであるMimikatzと同様の方法でlsass.exeにアクセスし、資格情報を取得しようとします。

次に、Active Directoryを照会できるツールであるAdfindが、searchindex.exeとしてシステムに導入され、実行されます(cmd.exe /c SearchIndex.exe -sc u:<removed> > .\h.txt)。結果はh.txtファイルに保存されます。攻撃者は、この情報を利用してドメイン管理者などの高度な権限を取得してドメインにアクセスしたり、環境を自由に行き来したりしようとします。

推奨事項

OrionユーザーはOrion Platformバージョン2020.2.1 HF 2にアップデートしてください。

Orionユーザーは、以下のような侵害後の活動の兆候がないかネットワークをチェックする必要があります。

- Teardropインメモリマルウェアを使用してCobalt Strike Beaconをドロップします。

- コマンドアンドコントロール(C&C)インフラストラクチャでは、RDP SSL証明書で設定されたホスト名が漏洩します。組織のホスト名をスキャンすることで、攻撃者が使用している悪意のあるIPアドレスを発見し、侵害後の活動を示すことができます。

- リモートアクセスに使用されるIPアドレスのジオロケーションによって、侵害を受けたアカウントが、正当なユーザーおよび攻撃者が同時に使用しているかどうかが明らかにされる場合があります。

- 攻撃者はVPSプロバイダごとに複数のIPアドレスを使用します。異常なASNからの悪意のあるログインが確認された場合、そのASNからの他のログインも悪意のあるものである場合があります。

- SMBセッションのログには、正当なディレクトリへのアクセスが表示され、短時間でdelete-creat-execut-delete-createのパターンに従うことがあります。

侵害後の活動にはいくつかの共通点があるかもしれませんが、活動のパターンは被害者によって異なる場合があることを念頭に置いておく必要があります。こうした活動には、検知される可能性を最小限に抑えるために、LOL(環境寄生型/自給自足型 )が多用される可能性が高く、攻撃者は攻撃の初期段階をどのように行ったかに基づいて優先順位をつけているように思われます。

保護/緩和

こうした攻撃に関連するツールは、シマンテックのエンドポイント製品を実行するマシン上で検出されブロックされます。

ファイルベースの保護:

- Backdoor.Sunburst

- Backdoor.Sunburst!gen1

- Backdoor.SuperNova

- Backdoor.Teardrop

ネットワークベースの保護:

- システム感染 Trojan.Backdoor Activity 244

侵害の痕跡

| IOC | File type |

|---|---|

| d0d626deb3f9484e649294a8dfa814c5568f846d5aa02d4cdad5d041a29d5600 | Sunburst installer |

| 019085a76ba7126fff22770d71bd901c325fc68ac55aa743327984e89f4b0134 | Sunburst backdoor |

| ce77d116a074dab7a22a0fd4f2c1ab475f16eec42e1ded3c0b0aa8211fe858d6 | Sunburst backdoor |

| 32519b85c0b422e4656de6e6c41878e95fd95026267daab4215ee59c107d6c77 | Sunburst backdoor |

| dab758bf98d9b36fa057a66cd0284737abf89857b73ca89280267ee7caf62f3b | Sunburst backdoor |

| eb6fab5a2964c5817fb239a7a5079cabca0a00464fb3e07155f28b0a57a2c0ed | Sunburst backdoor |

| c09040d35630d75dfef0f804f320f8b3d16a481071076918e9b236a321c1ea77 | Sunburst backdoor |

| ac1b2b89e60707a20e9eb1ca480bc3410ead40643b386d624c5d21b47c02917c | Sunburst backdoor |

| 1817a5bf9c01035bcf8a975c9f1d94b0ce7f6a200339485d8f93859f8f6d730c | Teardrop backdoor |

| b820e8a2057112d0ed73bd7995201dbed79a79e13c79d4bdad81a22f12387e07 | Teardrop backdoor |

| *.avsvmcloud[.]com | Domain |

| ervsystem[.]com | Domain |

| infinitysoftwares[.]com | Domain |

We encourage you to share your thoughts on your favorite social platform.