シマンテックのアクセス管理の次なる進化

データ保護のリスクシグナルをアクセス管理プラットフォームで活用するには

最近、同僚が書いたブログを読みました。その中で、ゼロトラストアーキテクチャを実現するための礎としてのアイデンティティとアクセス管理(AIM)の重要性について書かれていましたが、その中でも特に共感を覚えた2つの文がありました。1つ目は「アイデンティティは最後の(そして時には唯一の)防衛線」というもので、2つ目は「高リスクのアイデンティティに起因する大損害をもっと機敏に防止するために、プロアクティブな監視 --> 検知 --> 防止アプローチ」へと移行する必要性です。

私は、自社のセッション管理機能を向上させる方法を模索したり、同じ目標を達成するために標準化団体で行われている最近の進捗状況を調べたりしていたので、これらが印象に残っています。この2つの点について詳しく述べる前に、これまでの状況と進化の必要性について考えてみましょう。

Cookie時代における継続的な認証/検証

継続的な認証の概念は新しいものではありません。SiteMinderは25年以上前から、オンラインリソースの安全性を確保するために使われてきました。ユーザーの視点から見ると、ユーザーは一度認証を受けるとリソースにシームレスにアクセスできるようになりますが、バックエンドではSiteMinderのセッション管理機能が、アクセスを許可する前にユーザーのアイデンティティを継続的に検証していました。そして、このデータの大部分は、セッション管理に使用されるシマンテック独自のメカニズムであるSMSESSION Cookieに格納されていました。では、シマンテックがこの問題を何年も前に解決していたのに、なぜ変更する必要があるのでしょうか。

その答えの一部は、土台となるITテクノロジースタックの進化にあります。これには、定義されたセキュリティ境界の外で実行されるアプリやデータが含まれます。しかし最終的には、リソースへのアクセスを認証するために、クレームベースのトークンを使用することになります。さらに重要なのは、この境界のないアーキテクチャによってもたらされる機会を利用したサイバー攻撃が増加していることであり、既存のポイントインタイムのアクセスチェックから、さまざまなソースからのリアルタイムのリスクシグナルを活用した継続的なプロセスへと移行し、アクセスを許可するかどうか、またそのアクセスを取り消すかどうかを決定する方法を大幅に改善する必要があることです。

機械学習分析と行動分析の台頭

金融業界は、オンラインバンキングの認証メカニズムを強化するために、認証・承認プロセスにユーザーとエンティティの行動分析(UEBA)を最初に導入した業界の1つです。Broadcomの決済セキュリティ部門は実際に、大手クレジットカード会社と提携して、オンラインでのクレジットカード取引の安全を確保するための初の3Dセキュア仕様を開発しました。この仕様では、不正取引を防ぐために文脈的なリスクモデルが活用されています。シマンテックのIAMソリューションにもこれと同じリスク管理技術が組み込まれているので、使用状況の履歴と行動データを取得し、認証時に収集したリアルタイムのデータと比較することができます。これは、企業がより強力な認証メカニズムをユーザーに適用するタイミング(つまり、より高いリスクが検知された場合に)のバランスをとる上で、非常に効果的であることが実証されています。また、このように非常に効果的である一方で、この種の分析をさらに改善するためには、より多くのデータが必要であることが認識されています。現在の課題は、どのような種類のデータを、どこから収集するかを特定することです。

リスク管理に対する標準ベースのアプローチ

初期のアクセス管理技術では、それを開発した各企業がそれぞれ独自のメカニズムを使用してセッション管理を実装していました。これは、単に安全性を高めるためだけではなく、多くの場合、これらのシステムが保護されたオンラインリソースの認証、承認、および監査の管理に単独で責任を負っていたためです。しかし、時間の経過とともに、これらのサービスが多くの種類の技術に分散され、個別のサービスとして提供されるようになると、この種の通信を処理するための正式な規格の必要性が明らかになりました。SAMLは最初のアイデンティティ規格でしたが、これはOpenID Connect(OIDC)に取って代わられ、セッション管理の相互運用性の向上はOpenIDの基盤の中で本格化しています。

Googleが先駆者となって開発したCAEP(継続的アクセス評価プロトコル)は、ネットワーク接続、ユーザーの行動、その他の関連するリスクコンテキストなど、時間経過に伴うアクセスプロファイルの変化に関連するイベントを共有することに焦点を当てた取り組みです。この情報は、セッションのコンテキストが変化したときに、セッション期間中の認証制御の調整を伝えるために使用することができます。CAEPはその後、OpenIDファウンデーション内のShared Signals and Events(SSE)作業グループの下、RISC(Risk & Incident Sharing and Collaboration)と呼ばれる同様の取り組みに統合されました。RISCは、プロバイダが攻撃者によるリンク先アカウントの侵害を防止するためのイベントを共有することに重点を置いていました。たとえばソーシャルログインがさまざまなクラウドサービスの認証に使用されている場合、アカウントが侵害された場合には、直ちにすべてのプロバイダーに通知されなければなりません。

Broadcomの一事業部であるシマンテックは、ゼロトラストのさまざまな柱に対応する数多くのセキュリティ技術を持っていますが、これらのコンポーネントをまとめてお客様に最高の脅威対策を提供することが、私たちが最も価値をもたらすところです。

SSEが行っていることと標準的なOIDCのセッション管理との主な違いは、OIDCが単にシングルログアウトをサポートしているのに対し、SSEはセッションの状態変化の詳細な側面を重視していることです。SSEはまた、エンドポイントソリューション、ファイアウォール、プロキシ(CASB技術など)で検出された疑わしいアクティビティなど、活用できるデータの範囲を広げています。つまり、危険な行動を検出してその情報を共有できるあらゆる技術を対象としています。

しかし、規格そのものが必ずしも変化をもたらすわけではありません。前述のように、このトピックがなぜ今重要なのかという第一のきっかけは、データとアプリケーションのクラウドへの移行が多くの組織にとって臨界点に達したことです。これにより、ゼロトラストフレームワークを適応させるために、詳細なセッションの状態やユーザー/デバイスのリスクコンテキストを継続的に共有することの優先度と要求が高まっています。 言い換えれば、企業は今、アクセス管理のフローに継続的な評価を加えて前進し、標準に沿って進化する必要があります。

継続的な認証の実現に向けたシマンテックの取り組み

Broadcomの一事業部であるシマンテックは、ゼロトラストのさまざまな柱に対応する数多くのセキュリティ技術を持っていますが、これらのコンポーネントをまとめてお客様に最高の脅威対策を提供することが、私たちが最も価値をもたらすところです。たとえば、これまで述べてきたことと、冒頭で提起した「アクセス管理プラットフォーム内のデータ保護リスクシグナルをどのように活用するか」という疑問について考えてみましょう。

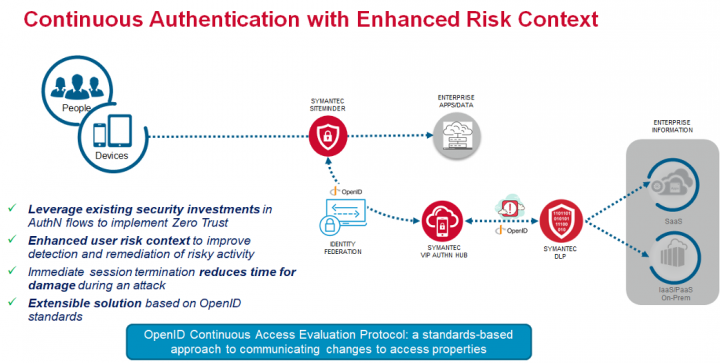

SSEワーキンググループの努力により、これらのリスクシグナルを関係システム間で共有するメカニズムはすでに十分に定義されており、業界全体で採用されつつあります。シマンテックが注目したのは、従来のデバイスのフィンガープリントやジオロケーションの変更を超えて、アクセス決定を改善するために取り込むことができるリスクデータの豊富なソースを見つけることでした。この目的のために、シマンテックはアイデンティティファブリックプラットフォーム(VIP Authentication Hub)を使用して、Symantec DLPからのリスクコンテキストをSymantec SiteMinderが提供するアクセス制御に統合し、OpenIDファウンデーションの関連規格を使用して、継続的にリスクベースのアクセス評価とセッション管理を行い、個人情報の盗難に関連するリスクを大幅に軽減しました。

次の図は、この仕組みを概念的に示したものです。この統合を可能にするためにVIP Authentication Hubが提供するサービスは標準規格に基づいているため、他のシマンテックのソリューションやサードパーティの同様の標準規格に準拠したソリューションからのリスクコンテキストを含むようにこのモデルを拡張することは難しいことではありません。

VIP Authentication Hub内のポリシーエンジンにより、この構成は非常に簡単に行うことができます。ユーザーがSiteMinderによって保護されたリソースにアクセスしようとすると、その認証プロセスの一部または全体がアイデンティティフェデレーションを使用してVIPに誘導されます。VIPはDLPソリューションからリスクシグナルを収集してリスク評価の一部として使用し、その結果に基づいて、ユーザーに追加の資格情報の入力を求めることを許可するか、アクセス要求を拒否することができます。認証されると、ユーザーはセッショントークンでカバーされるさまざまなリソースへのアクセスが許可されます。バックグラウンドでは、VIPはDLPからのリスクシグナルの収集を継続し、必要に応じてセッションを終了します。この時点で、ユーザーは再認証を求められ、検知されたリスクレベルが十分に高ければ、リスクインシデントが解決されるまで、それ以上のアクセスがブロックされます。

以下のソリューションコンポーネントを使用したこの仕組みの短いデモを、ここでご覧いただけます。

- Symantec Siteminder 12.8.05

- Symantec VIP Authentication Hub 1.0

- Symantec DLP 15.7

- Symantec CloudSOC 3.132

まとめ

従来のセキュリティ境界がもはや実行可能な戦略ではなくなった今、おそらくアイデンティティが唯一の防衛線と言えるでしょう。そのため、サイバー防衛プラットフォームの他の側面では、アクセス評価プロセスにできるだけ多くのユーザーリスクのコンテキストを提供することが論理的であると考えられます。そして、このプロセスは、リスクの経時的変化に合わせて認証の保証レベルを調整するだけでなく、侵害された資格情報を悪用できる時間枠を最小限に抑えるために、リスクのあるセッションを即座に無効化するという両方の点で、継続的に実行する必要があります。

OpenIDファウンデーションは、マイクロソフトやグーグルとともに、認証に関するセキュリティイベントを関係者間で伝達するためのフレームワークを構築するという大きな成果を上げました。今必要なのは、企業がこのフレームワークを活用して、セキュリティソリューションの関連部分からのユーザーリスクシグナルを既存の認証フローに組み込むことです。

シマンテックはVIP Authentication Hubを通じて、まさにこれを実施するためのプラットフォームを提供してきましたが、その初期の重点は、認証、アクセス管理、およびデータ保護を統合し、コンテキストを考慮した承認による継続的な認証を提供することにありました。

セキュリティ防御の新たな時代を開くシマンテックの適応型保護

SES Completeがお客様のエンドポイントに合わせてセキュリティを自動的にカスタマイズ

We encourage you to share your thoughts on your favorite social platform.