2021年のランサムウェアの脅威

シマンテックの最近の調査により、標的型ランサムウェアによる攻撃は、敵の数が増え、手口も巧妙化していることで、企業はかつてないほどの危機に直面していることがわかりました。

標的型ランサムウェア攻撃はここ数年の間に、企業や他の大規模組織にとって主要なサイバーリスクの1つになりました。しかし、Broadcom Software傘下のシマンテック脅威調査(Threat Hunting)チームが発表した最近のホワイトペーパーによると、過去12カ月間、ランサムウェアの攻撃者はより挑戦的になり、攻撃の範囲を拡大する方法を見つけ、破壊力の高い大胆な攻撃を数多く仕掛けるようになりました。

2021年5月に起きた米国の大手パイプライン運営会社Colonial Pipelineに対する攻撃は、大きな混乱を引き起こし、国の燃料供給に関する懸念をもたらしました。それと同じ月に、アイルランドの国営医療サービスであるHealth Service Executiveが攻撃を受け、数千件の予約をキャンセルする事態に陥り復旧作業を開始しましたが、その作業は最近になってようやく修了したところです。

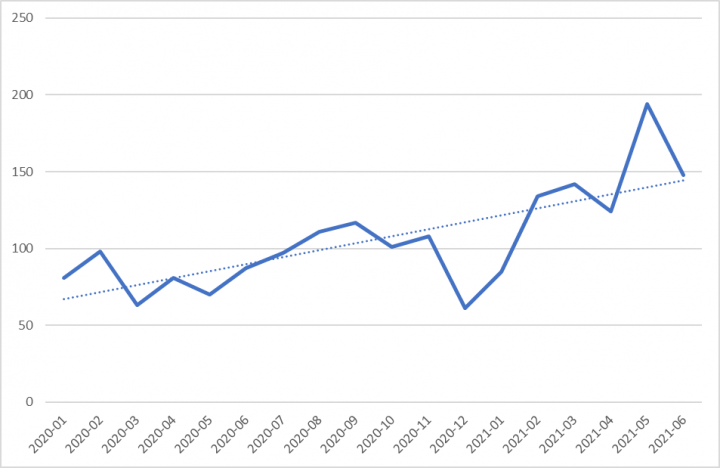

ランサムウェアの活動は全体的に減少していますが、これは大量メール配信による無差別ランサムウェア攻撃が減少したためです。さらに懸念されるのは、標的型ランサムウェア攻撃の影響を受けたと確認された組織の数が、2020年1月の81件から2021年6月の148件へと、ここ18カ月の間に83%も増加していることです。

標的型ランサムウェア攻撃の実際の件数は、これをはるかに上回ると考えられます。既知の標的型ランサムウェアのファミリーからであると確認された攻撃は、これらの脅威を含む攻撃の全体数の代表的なサンプルに過ぎないと考えられます。標的型ランサムウェア攻撃の多くは、ペイロードを展開する前に止められるため、ランサムウェアとして認識されていない可能性があります。さらに、標的型ランサムウェアオペレーターの多くは、新しい攻撃を行うたびにランサムウェアを再コンパイルしています。つまり、攻撃に使用されたランサムウェアの亜種は、そのランサムウェアファミリーに関連した検知ではなく、一般的な検知や機械学習で生成された検知でブロックされる可能性があるのです。

このような活動レベルの増加に伴い、ランサムウェアの脅威の状況はより複雑で洗練されたものになっており、多くの新しい動きが組織にとっての脅威を増大させています。

サービスとしてのランサムウェア(RaaS)の台頭

サービスとしてのランサムウェア(RaaS)は新しい概念ではありませんが、RaaSの市場は過去1年間で大きく進化しています。現在、基本的なテンプレートは、ランサムウェアの開発者が、ランサムウェア自体へのアクセス、侵害されたデータのホスティング、身代金の交渉の処理などを提供するというものです。場合によっては、ランサムウェアの開発者がアフィリエイトのためにプレイブック全体を提供していることも報告されています。

しかし、一部のランサムウェアアフィリエイトは、ランサムウェア開発者への依存度を下げつつあるようです。以前から、アフィリエイトは連携していたランサムウェア開発者が活動を停止すると他のランサムウェア開発者に移行することが知られていましたが、現在では、展開するペイロードに関わらず、多くのアフィリエイトが独自のツール、戦術、手順(TTP)を使用しています。また、複数のランサムウェア開発者と同時に連携しているアフィリエイトもあるようです。シマンテックの脅威調査チームは、アフィリエイトが非常に短い期間に2つの異なる系統のランサムウェアを使用しているのを確認しており、場合によっては同じ攻撃中に使用していることもあります。

ボットネットとの提携

過去12カ月の間に、ランサムウェアグループのアクセス手段として、通常はボットネットを介した二次感染が最も一般的になっています。Trickbotのように、かつては金融詐欺に利用されていたトロイの木馬が、最近ではランサムウェアをはじめとする他のマルウェアの配信チャネルとして再利用されています。

また、Trickbotボットネットを所有するMinerグループ(別名Wizard Spider)のように、ランサムウェアの攻撃者がすでにボットネットを制御しているケースもあります。Trickbotは、Minerグループが所有するRyukによる攻撃の前駆ツールとされていますが、これもMinerグループによるものです。同様に、Hispid(別名Evil Corp)は、もともと金融機関への攻撃を目的として構築された独自のボットネットDridexを活用して、組織にランサムウェアを配信する手段としています。

その後、この攻撃パターンを再現しようと、既存のボットネットオペレーターとの協力関係を模索するアクターも現れました。その中でも最も注目すべきは、ランサムウェアContiの少なくとも1つのアフィリエイトオペレーターがIcedIDを使用したケースです。

未曾有の脅威

標的型ランサムウェアの攻撃を行う集団の多さと、RaaS市場の進化により、標的型ランサムウェアは組織にとって深刻な脅威となっています。ここ数か月、ランサムウェア集団は政府や法執行機関から大きな注目を集めていますが、数百万ドル規模の身代金が支払われているという事実は、ほとんどの脅威アクターが阻止されないままであることを意味します。

問題解決を可能にするシマンテックのエンドポイントセキュリティ

世界の急激な変化に適応するためのベストな選択肢

We encourage you to share your thoughts on your favorite social platform.